题目信息

32位elf,开了NX

文件是C++的,需要安装下依赖

1 | sudo apt-get install lib32stdc++6 |

分析

存在vuln函数及get_flag函数

所以重点看vuln函数

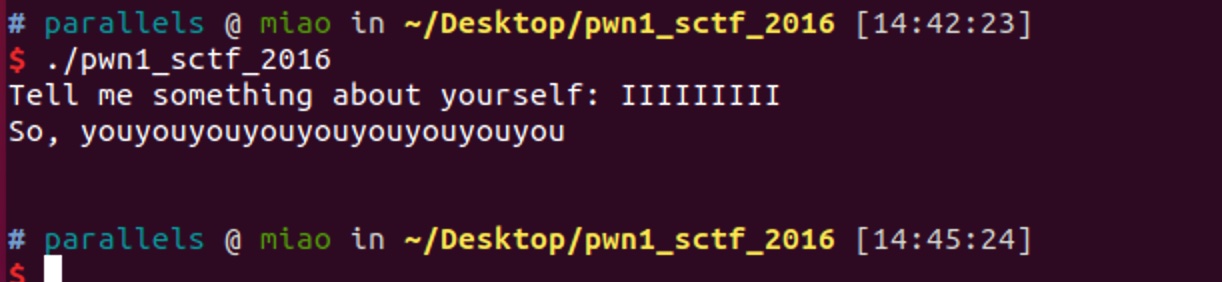

fgets是读取输入,存在长度限制,但会把用户输入的I替换为you,这样三倍的长度就能够造成溢出:

offset可以测试出来是21*3+1,即64

exploit

1 | from pwn import * |