题目信息

基本信息

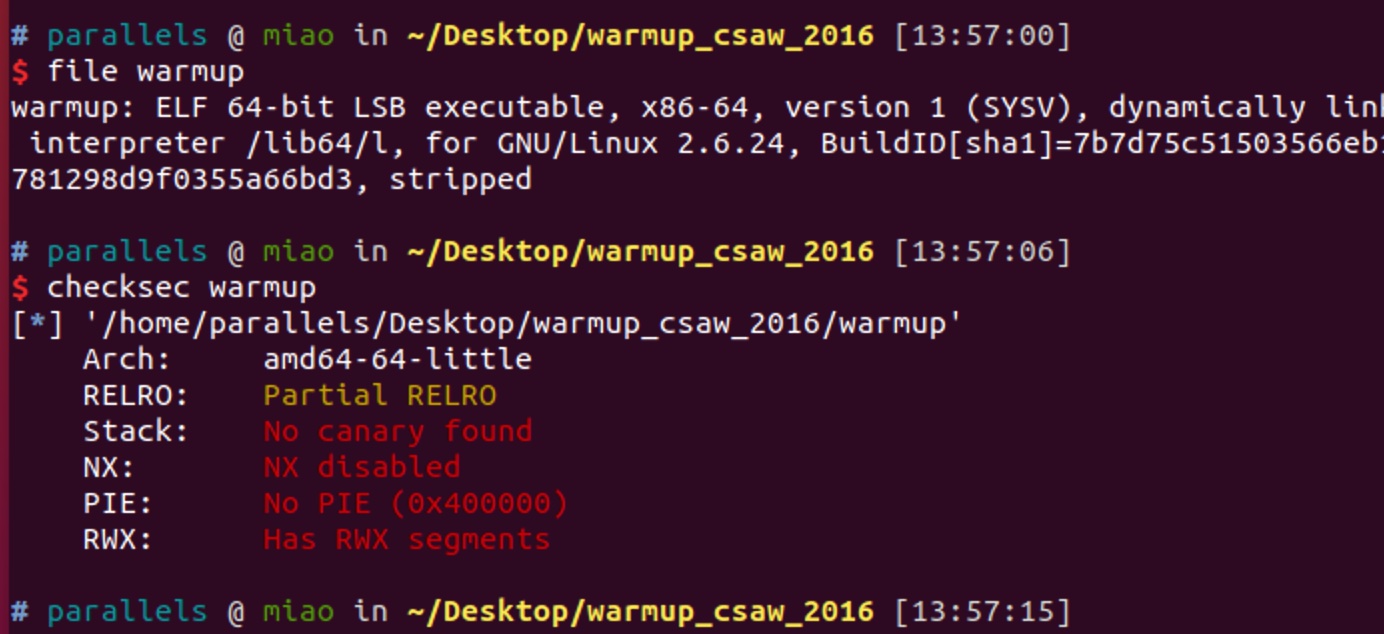

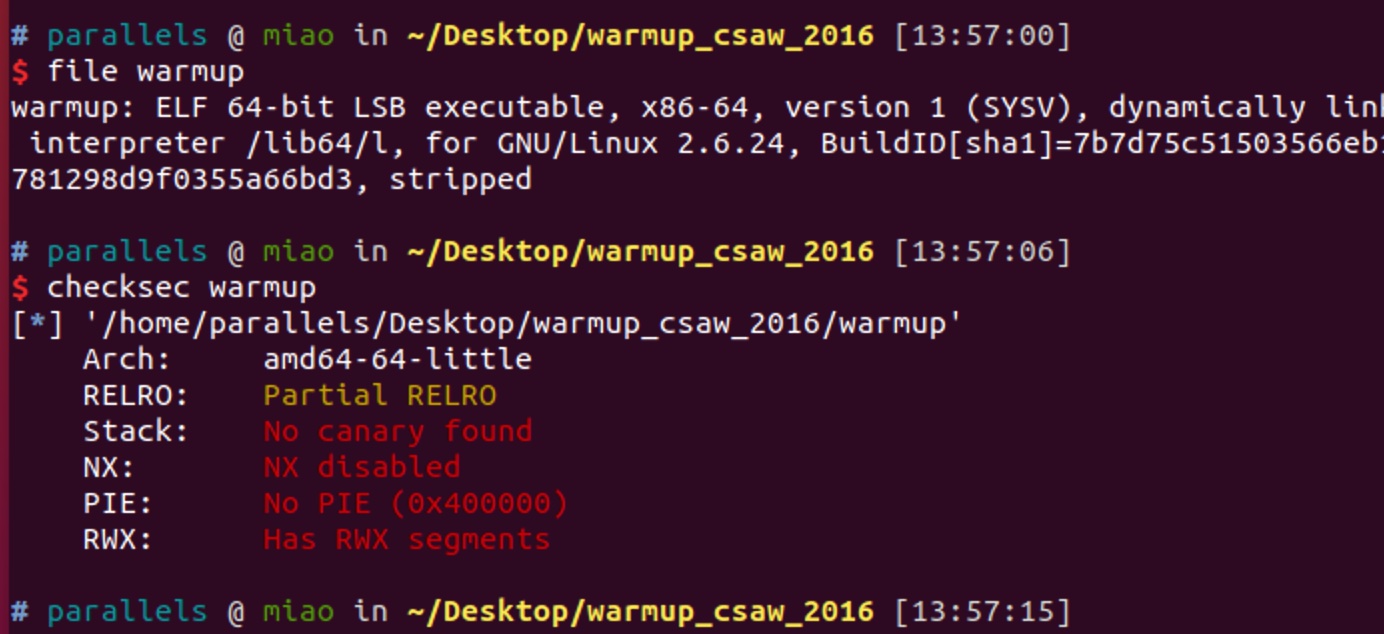

64位elf,保护没开

静态分析

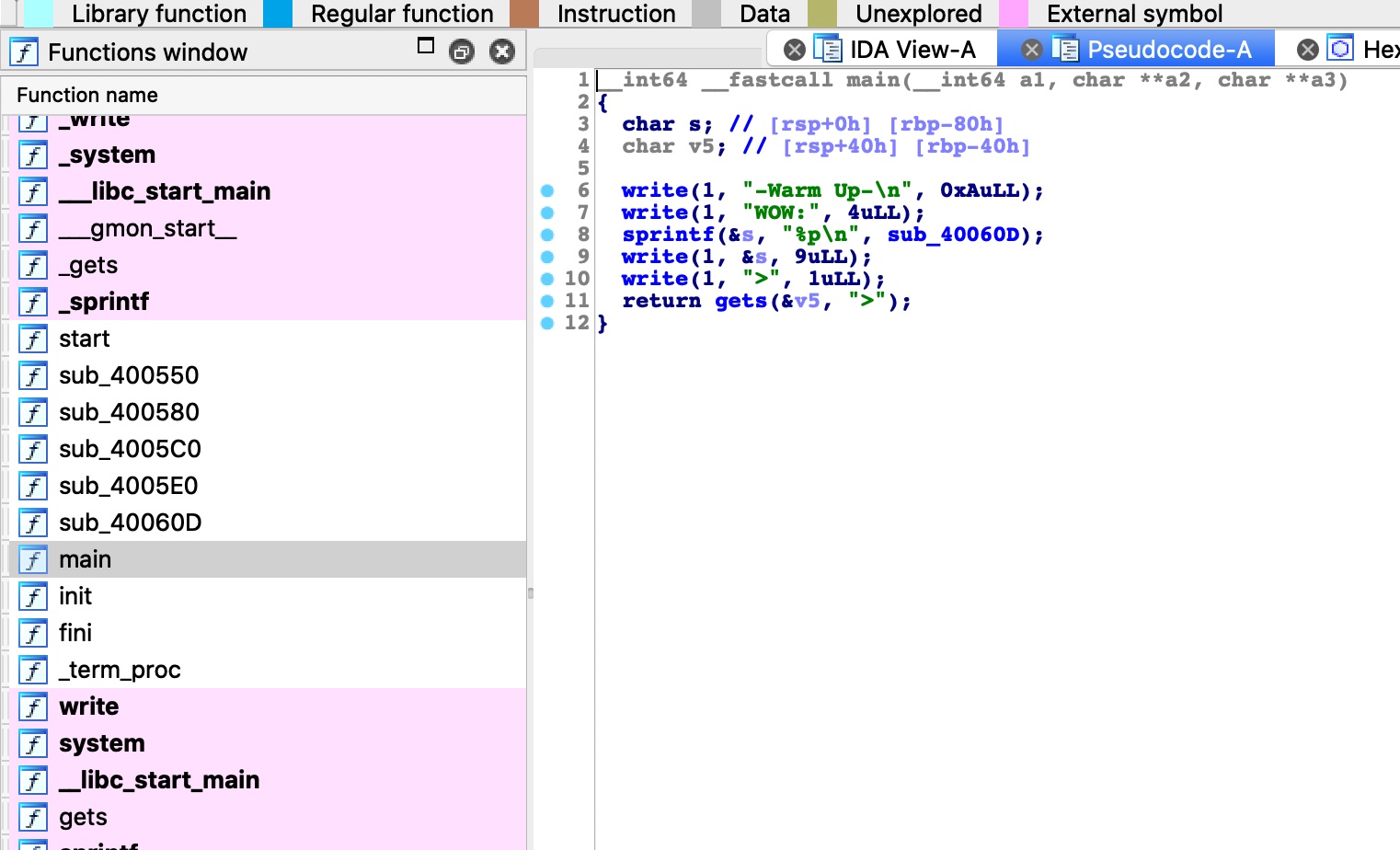

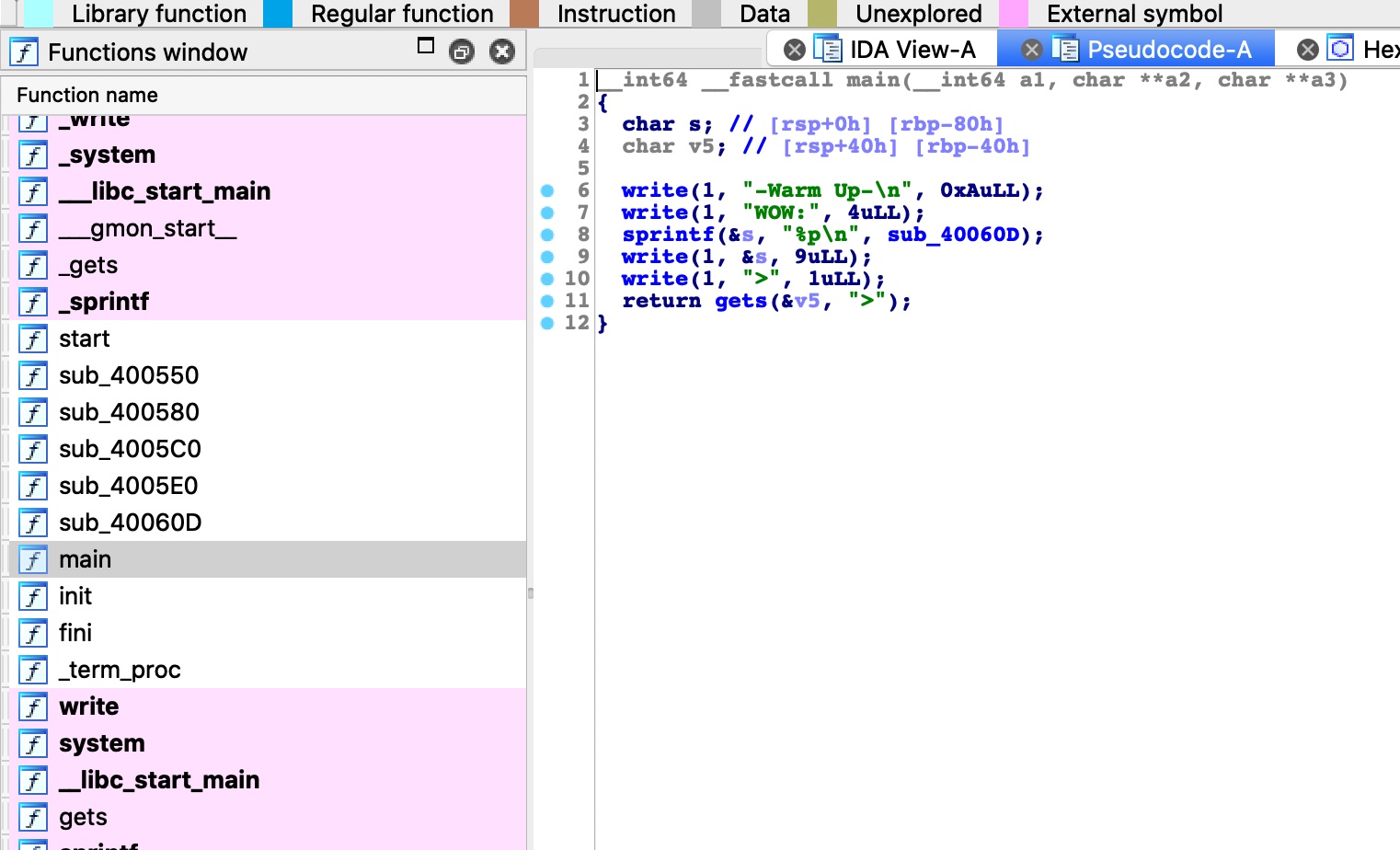

IDA中可以看到,输出一个函数地址,然后gets,gets可能溢出

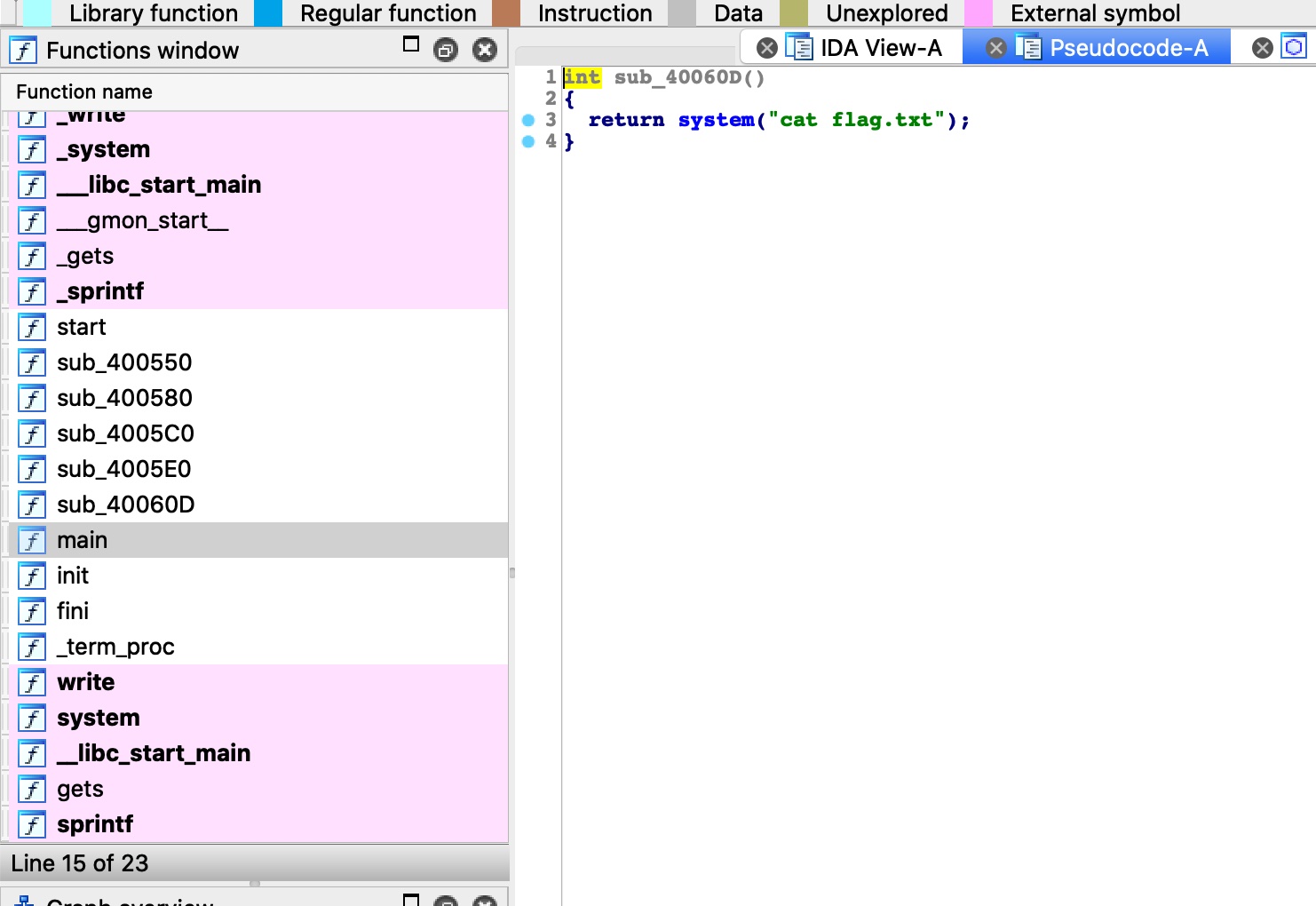

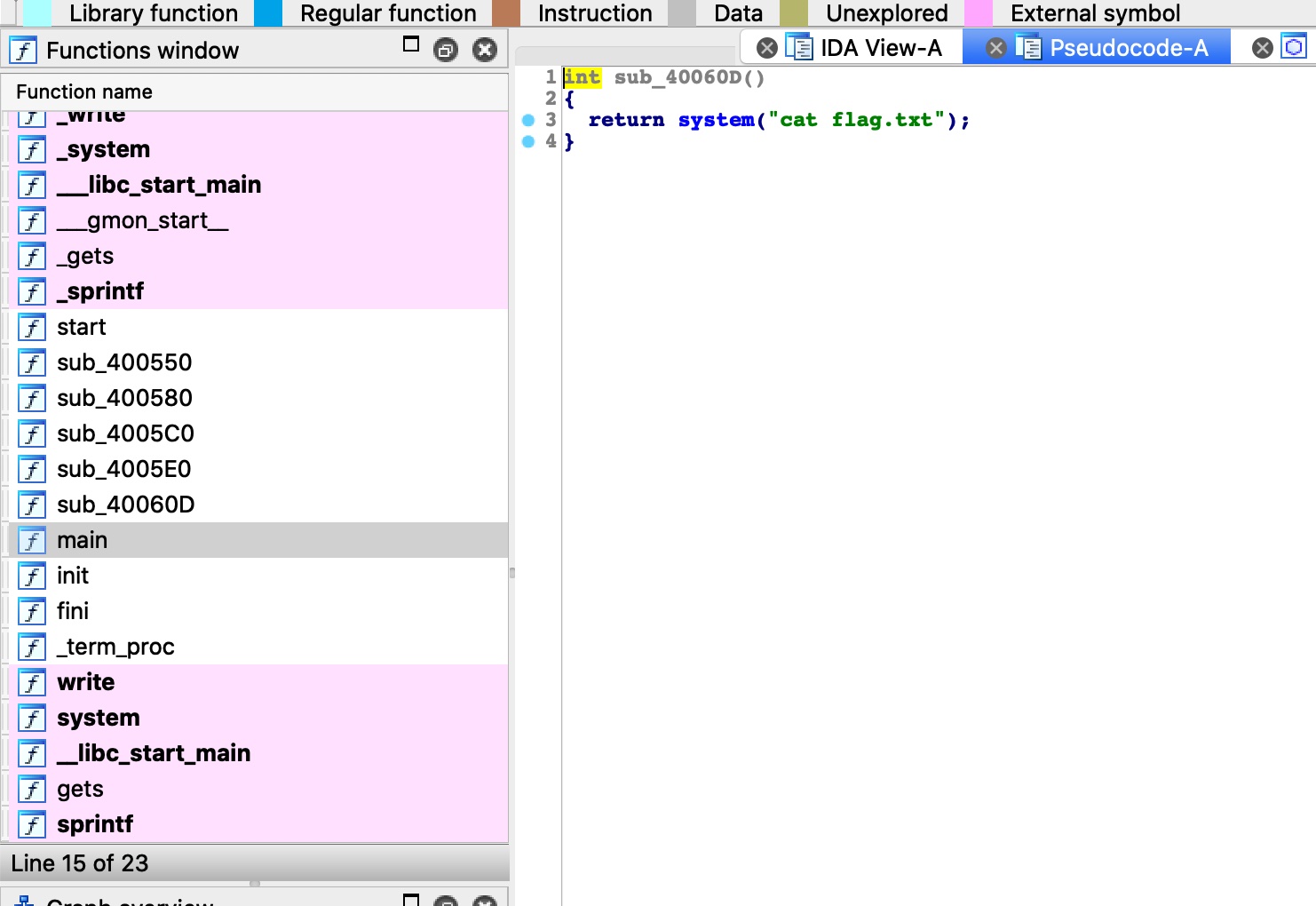

这个函数就是直接cat flag的函数

那么意图很明显,就是溢出后控制执行这个函数get flag

动态分析

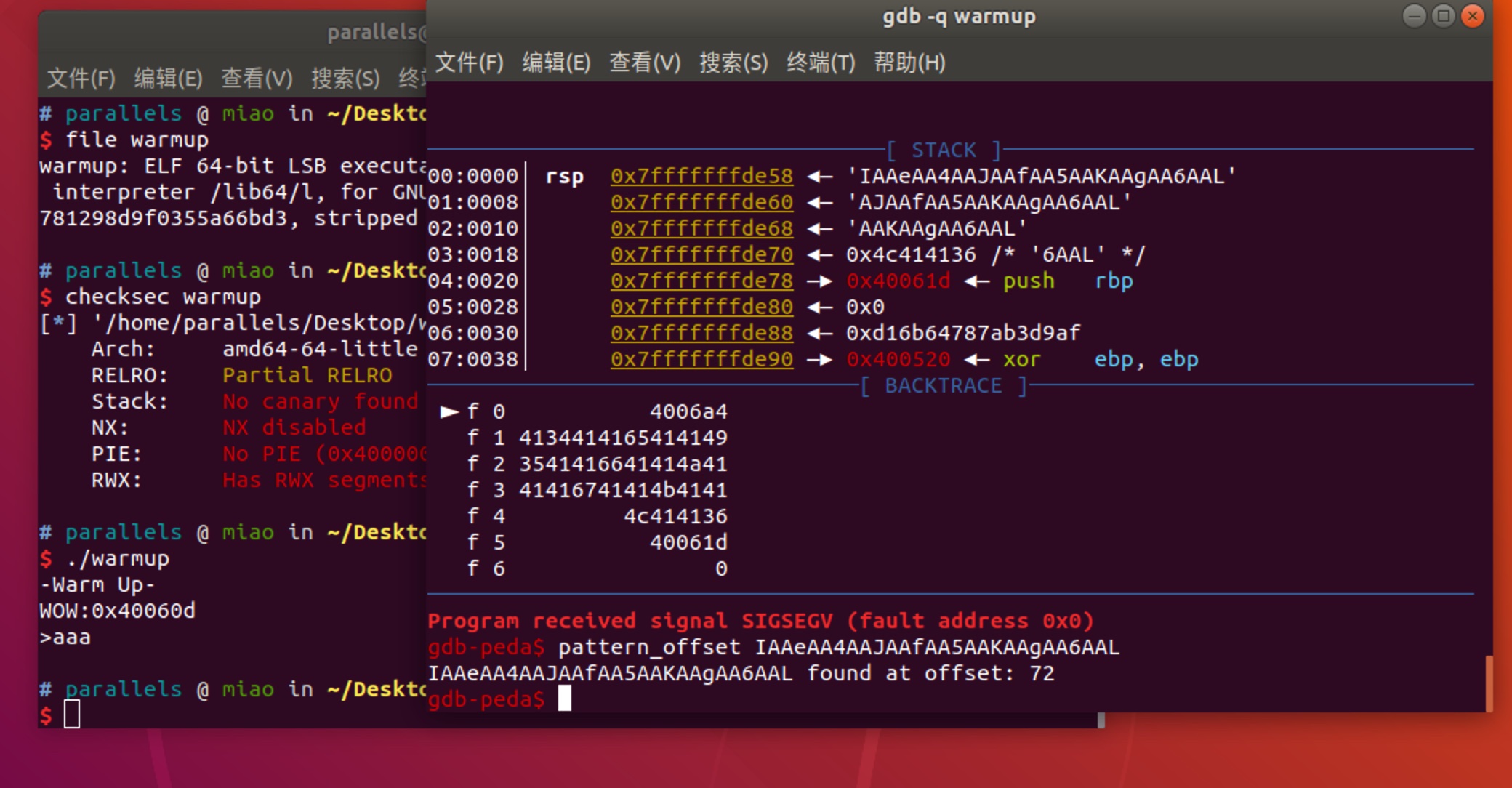

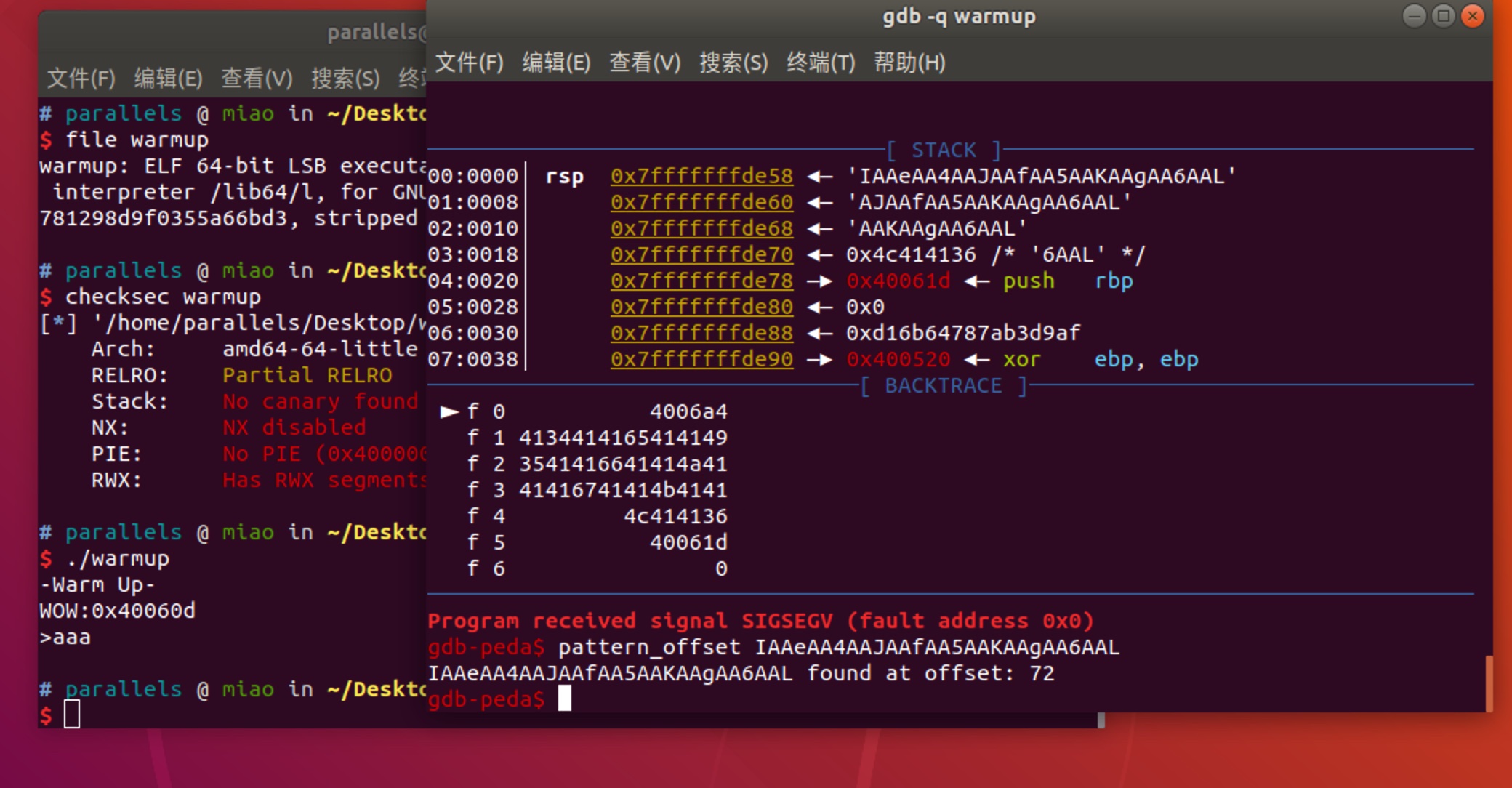

gdb中计算出offset为72:

exploit

1 | #!/usr/bin/python |

64位elf,保护没开

IDA中可以看到,输出一个函数地址,然后gets,gets可能溢出

这个函数就是直接cat flag的函数

那么意图很明显,就是溢出后控制执行这个函数get flag

gdb中计算出offset为72:

1 | #!/usr/bin/python |

Last updated:

水平不济整日被虐这也不会那也得学,脑子太蠢天天垫底这看不懂那学不会