基本信息

端口扫描

21,22和80:

1 | nmap -sC -sV 10.10.10.37 |

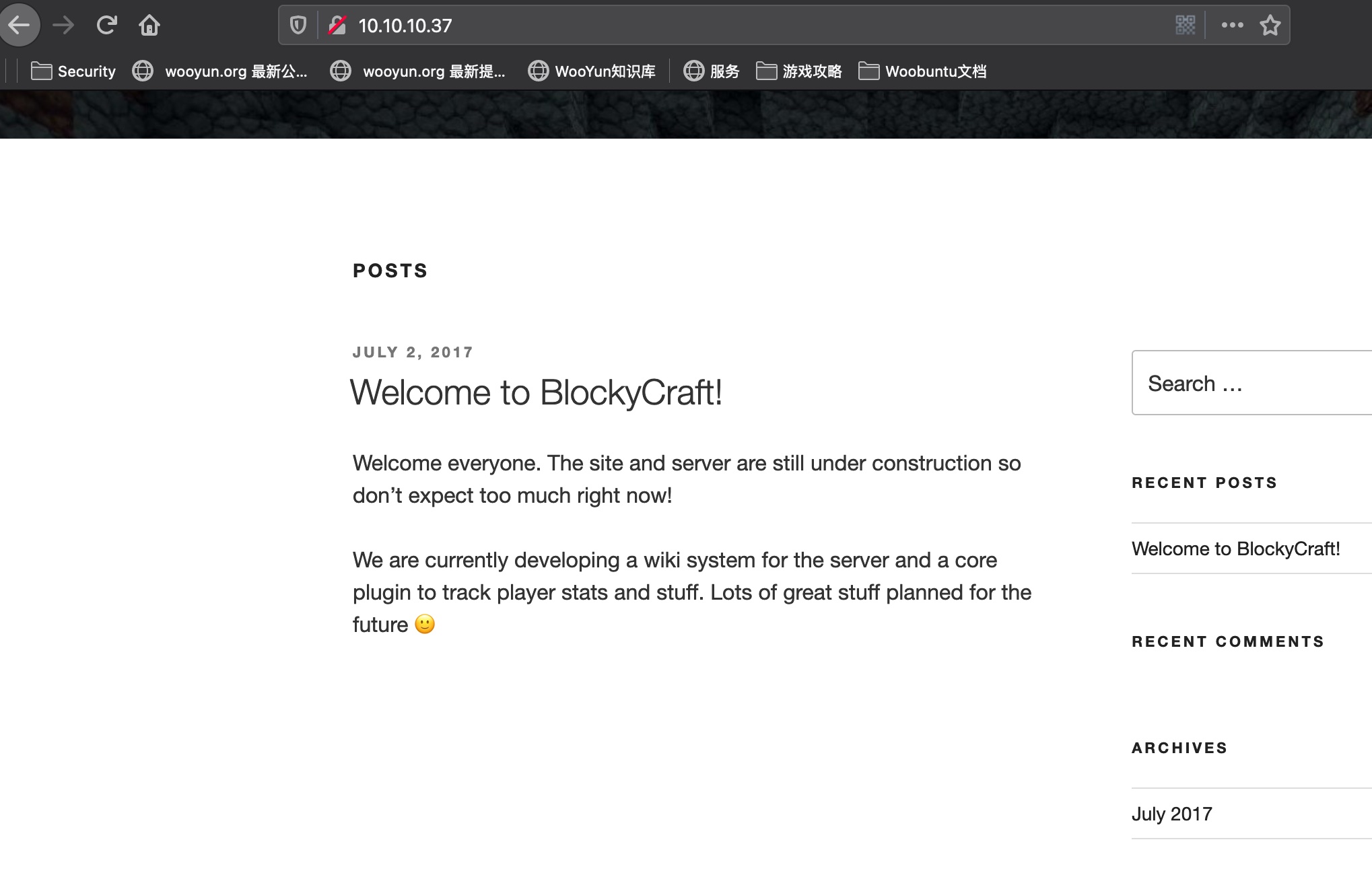

80

是一个wordpress:

目录扫描

1 | gobuster dir -u http://10.10.10.37/ -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -t 50 |

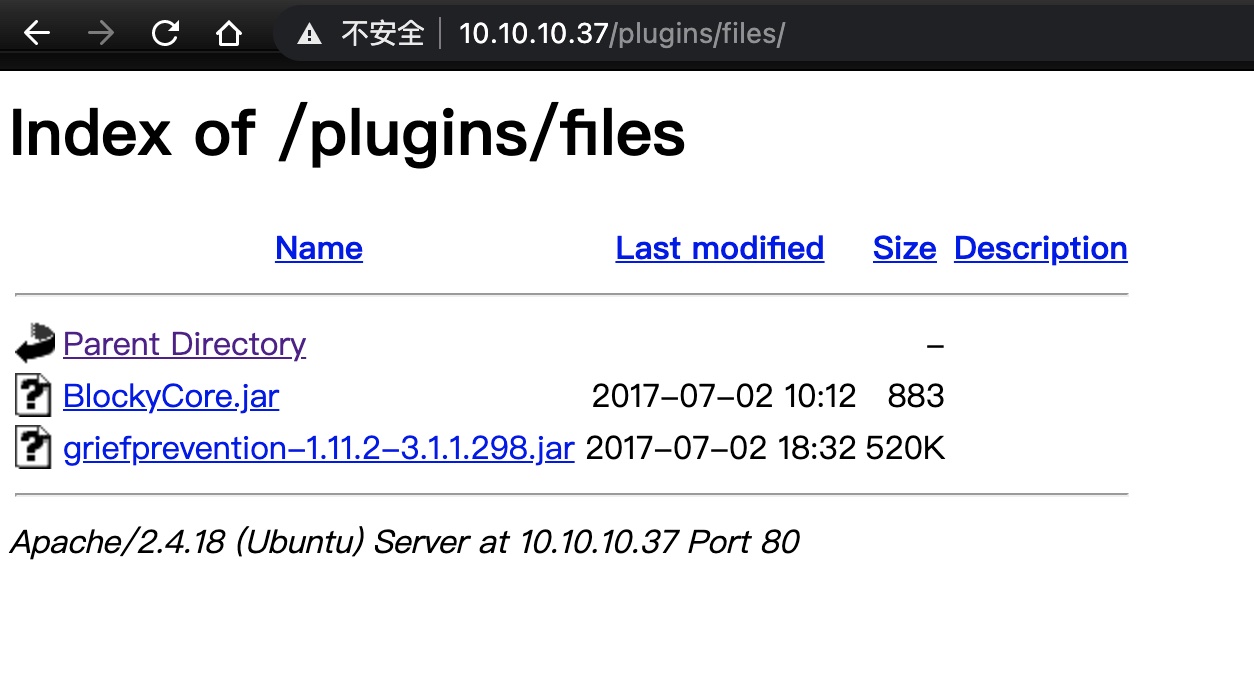

目录扫描能发现一些目录,其中plugins里面两个jar文件:

(可能有修改,wp是直接plugins里就有显示,我做的时候显示为空,访问plugins/files才能看到文件):

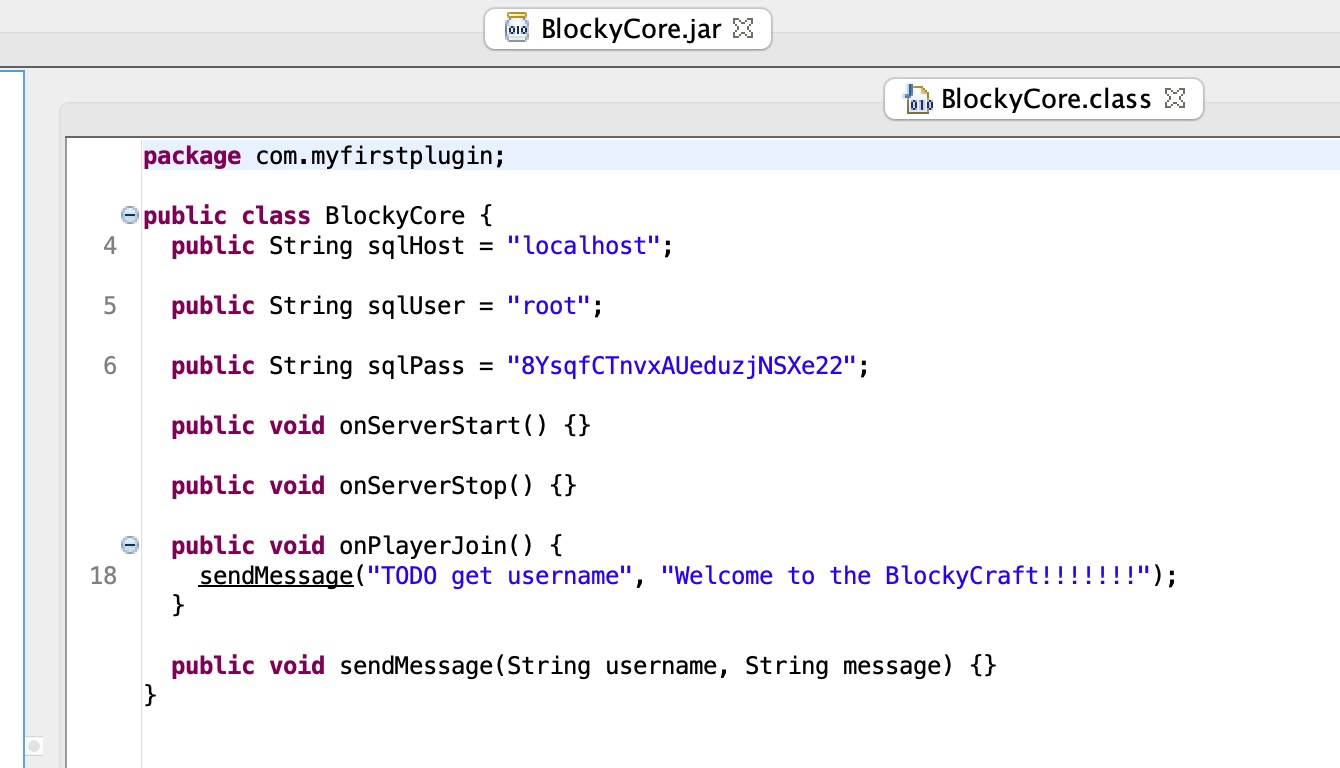

reverse engine

BlockyCore.jar中得到sql密码:

1 | public String sqlPass = "8YsqfCTnvxAUeduzjNSXe22"; |

user flag

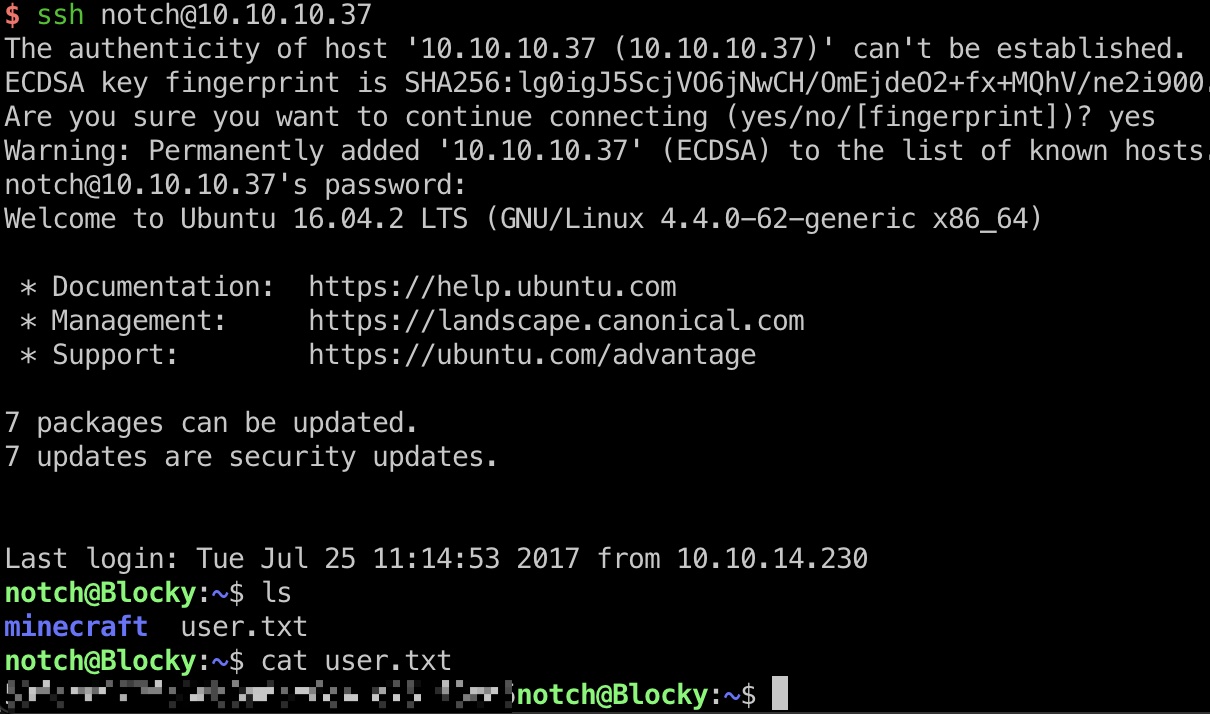

这个密码就是ssh密码,用户名是前面wordpress里可以得到的,Posted on July 2, 2017 by Notch, 直接ssh登录,得到user.txt:

提权信息

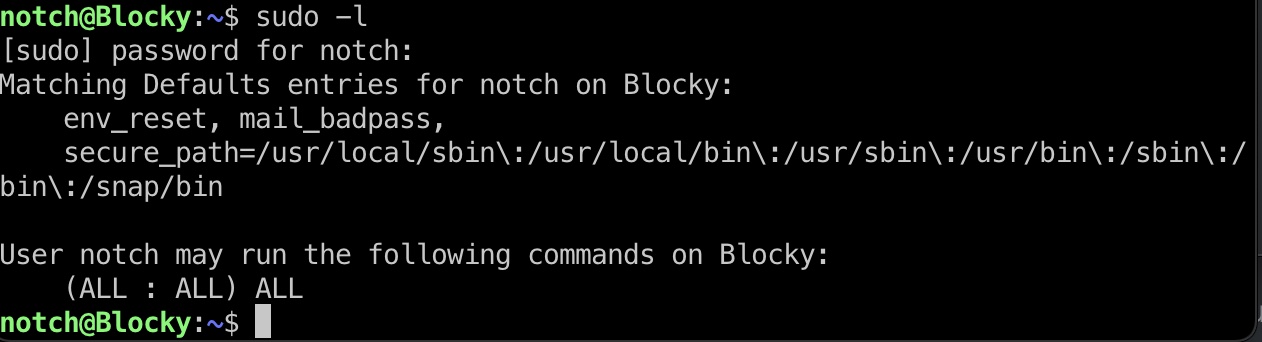

这个应该是最简单的了,sudo完全没限制:

提权 && root flag

直接sudo到root,读取root.txt:

参考资料

- HTB: Blocky | 0xdf hacks stuff

https://0xdf.gitlab.io/2020/06/30/htb-blocky.html - https://www.hackthebox.eu/home/machines/writeup/48

- HackTheBox - Blocky - YouTube

https://www.youtube.com/watch?v=C2O-rilXA6I&feature=youtu.be&ab_channel=IppSec